10. Das ginlo Management Cockpit (B)

Hinweis

Dieses Kapitel richtet sich an Technische Administratoren.

ACHTUNG:

Das ginlo Management Cockpit wird derzeit überarbeitet.

Angezeigte Screenshots werden nach Abschluss des Umbaus angepasst!

10.1. Das ginlo Management Cockpit bestellen

IT-Administratoren können sich auf der ginlo Website über das ginlo Management Cockpit informieren.

Dazu können Sie ginlo Business zuächst für 30 Tage kostenlos ausprobieren, indem Sie den KOSTENLOS TESTEN Button betätigen. Sie gelangen zum Testformular. Füllen Sie die Pflichtfelder aus und versenden Sie das Formular.

Hinweis

Idealerweise verwenden Sie für den Cockpit-Admin-Account eine neutrale E-Mail-Adresse, die nicht direkt einer Person zugeordnet ist - z.B. ginlo_cockpit@IhreFirmenDomain.com

10.2. Im ginlo Management Cockpit registrieren

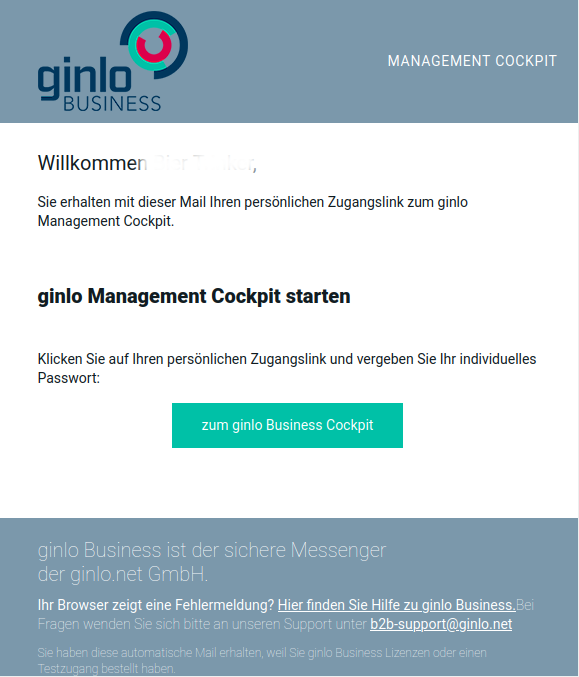

Wenn Sie das Bestellformular erfolgreich versendet haben, wird ein Account für Sie angelegt. Danach erhalten Sie an die angegebene Adresse die E-Mail Ihr persönlicher Cockpit-Zugang für ginlo Business.

Öffnen Sie den Link aus Ihrer Willkommens-E-Mail.

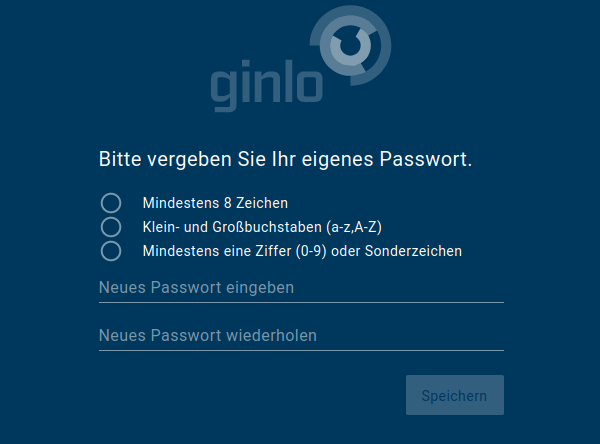

Vergeben Sie jetzt selbst Ihr persönliches Login-Passwort für das ginlo Management Cockpit. Das Passwort muss aus mindestens 8 Zeichen bestehen. Es muss Klein- und Großbuchstaben und mindestens eine Ziffer oder ein Sonderzeichen enthalten. Speichern Sie Ihr Passwort und merken Sie es sich gut!

Wichtig

Nach dem ersten Login erhalten Sie automatisch per E-Mail einen Recovery Code.

Bewahren Sie diesen sicher und geschützt auf.

Er ist bei Verlust des regulären Passworts die einzige Möglichkeit zur Wiederherstellung des Administrator-Accounts!

Nach der Registrierung ist das ginlo Management Cockpit über die Cockpit-Startseite aufrufbar.

Sollten Sie Hilfe benötigen, antworten Sie bitte einfach auf die Willkommens-E-Mail. Mit Ihrer Registrierung haben wir automatisch ein Support-Ticket eröffnet, um Sie bei Fragen schnell unterstützen zu können.

10.3. Cockpit einrichten und verwalten

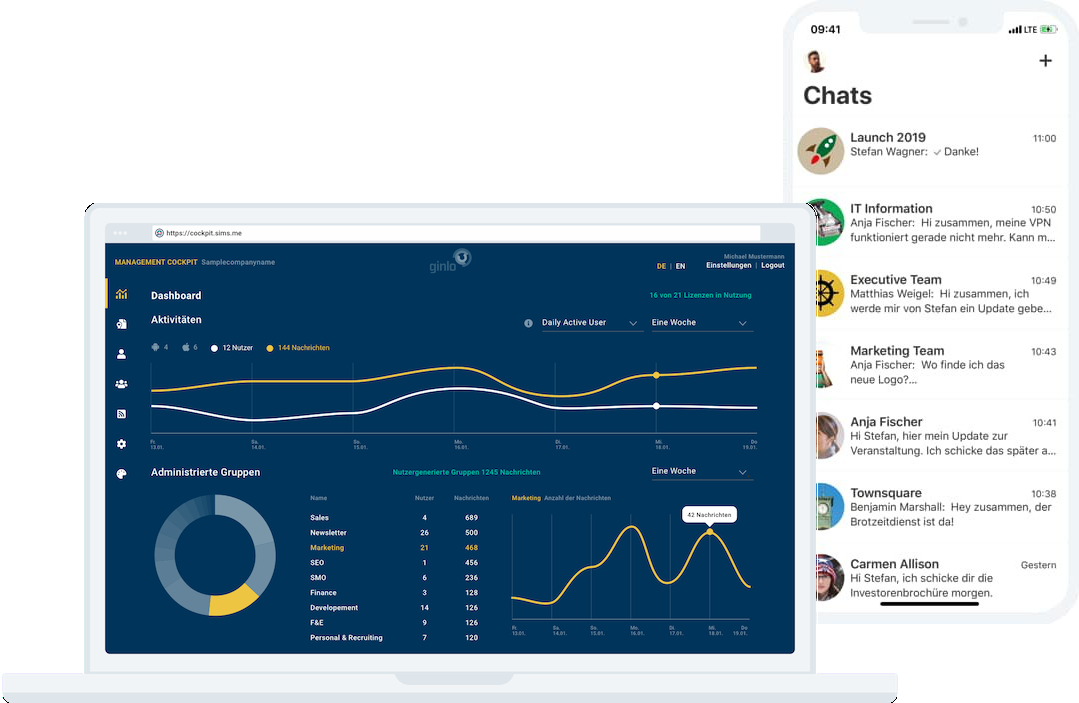

Dieser Teil der Dokumentation gibt einen Überblick über das ginlo Management Cockpit, wie man die App konfigurieren, den Rollout von ginlo Business für die Mitarbeiter des Unternehmens ideal vorbereiten und den Einsatz des Messengers effektiv steuern kann.

Das ginlo Management Cockpit erlaubt die Konfiguration der ginlo Business App entsprechend Ihrer Compliance-Anforderungen und eine intuitiv einfache Nutzer- und Lizenzverwaltung.

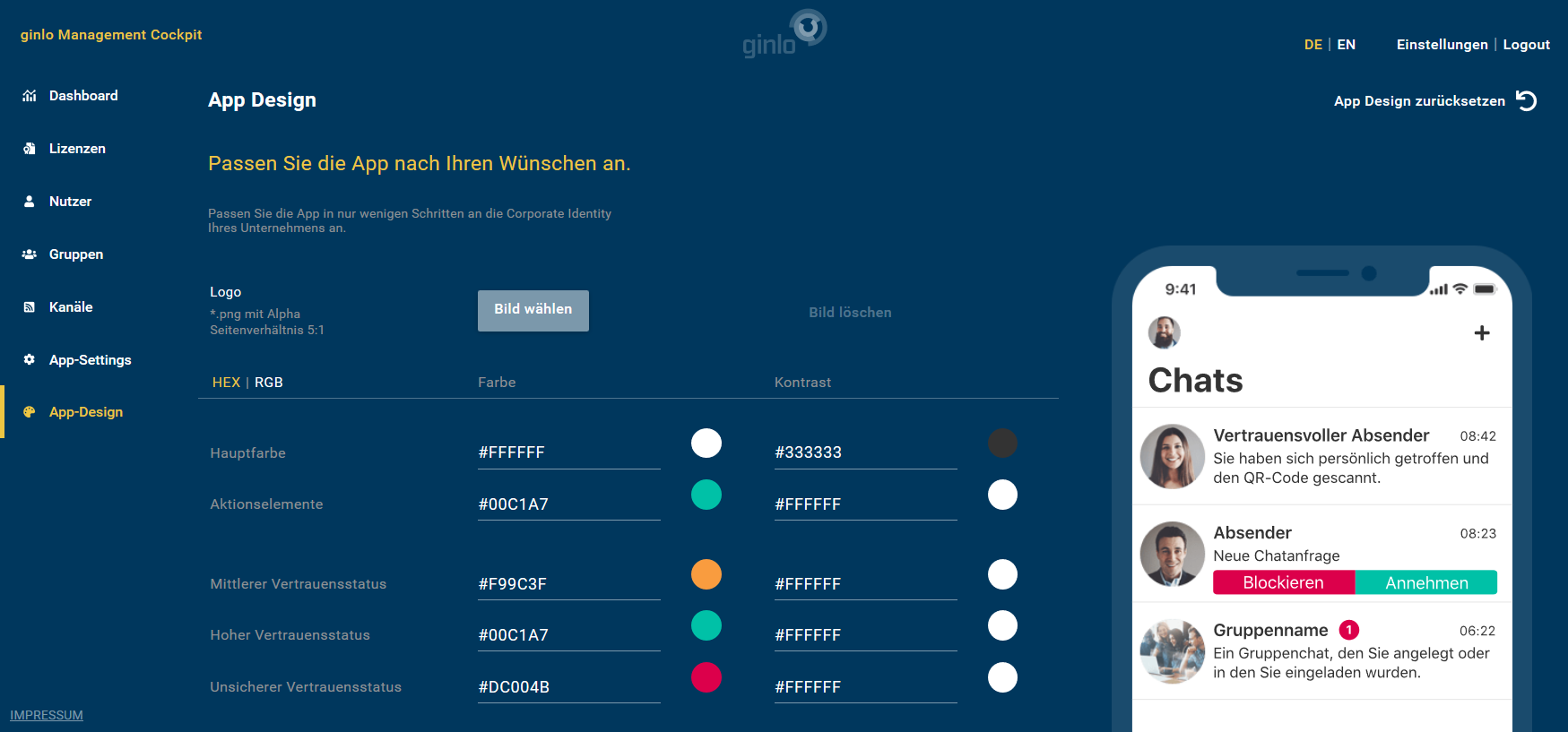

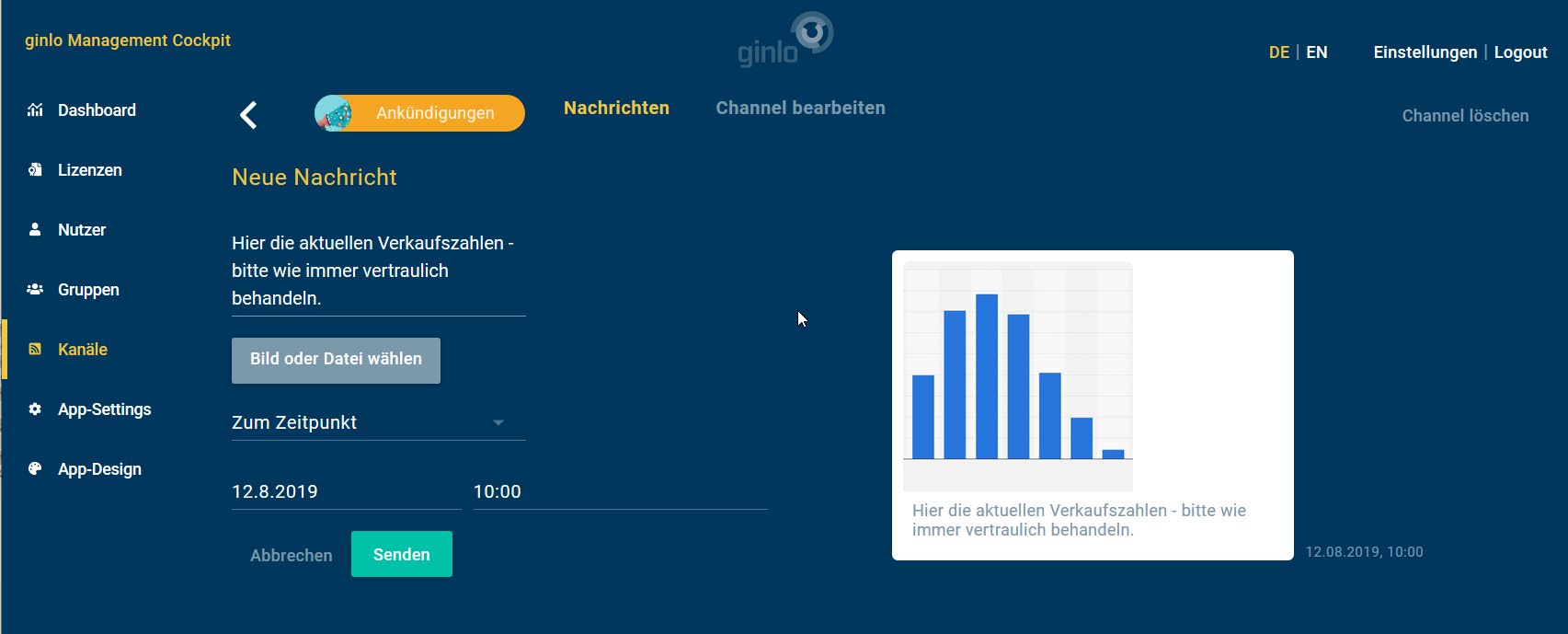

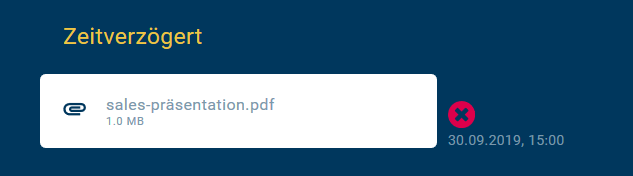

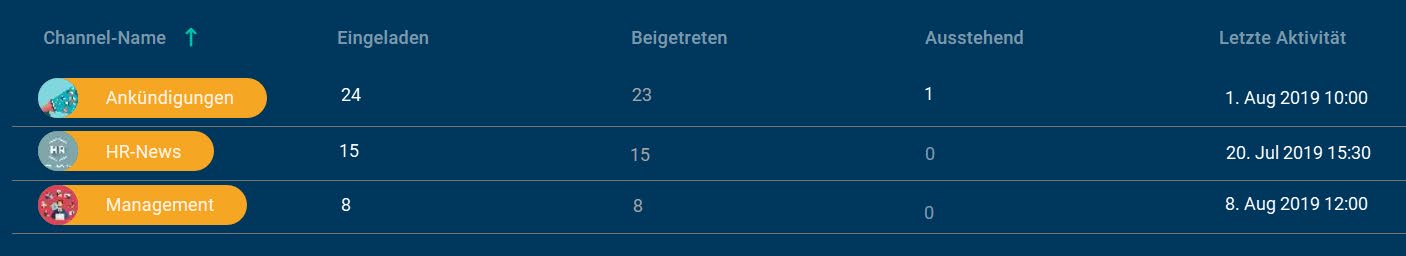

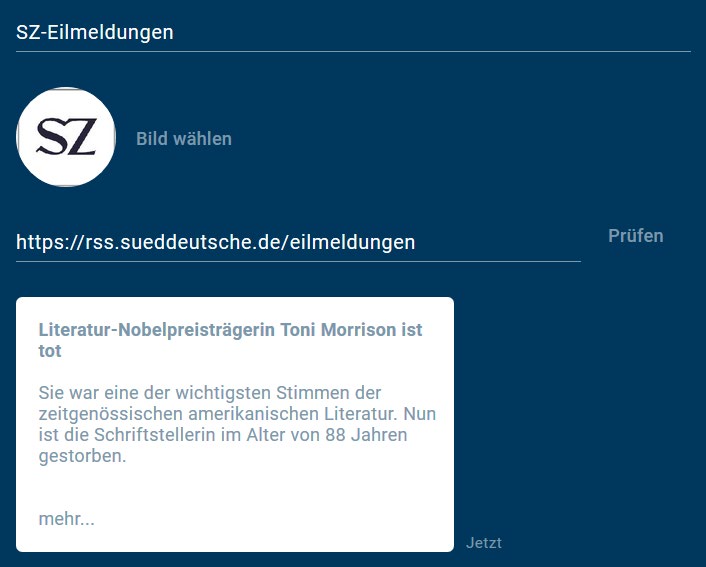

Über ein Web-Interface kann ein IT- Administrator die App im Unternehmen verteilen und zentral steuern. Neben App-Funktionen lassen sich dabei z.B. das Design anpassen und Nachrichten versenden.

Das innovative ginlo Management Cockpit verfügt u. a. über folgende Funktionen:

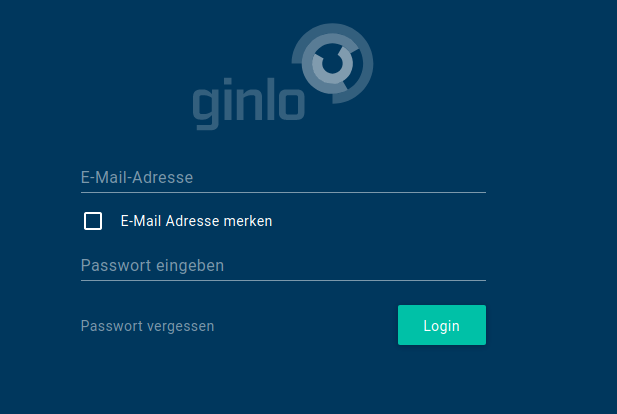

Loggen Sie sich zuerst mit Ihrer Admin-E-Mail-Adresse und dem zuvor generierten Passwort in Ihr ginlo Management Cockpit ein. Rufen Sie dazu die Cockpit-Startseite auf.

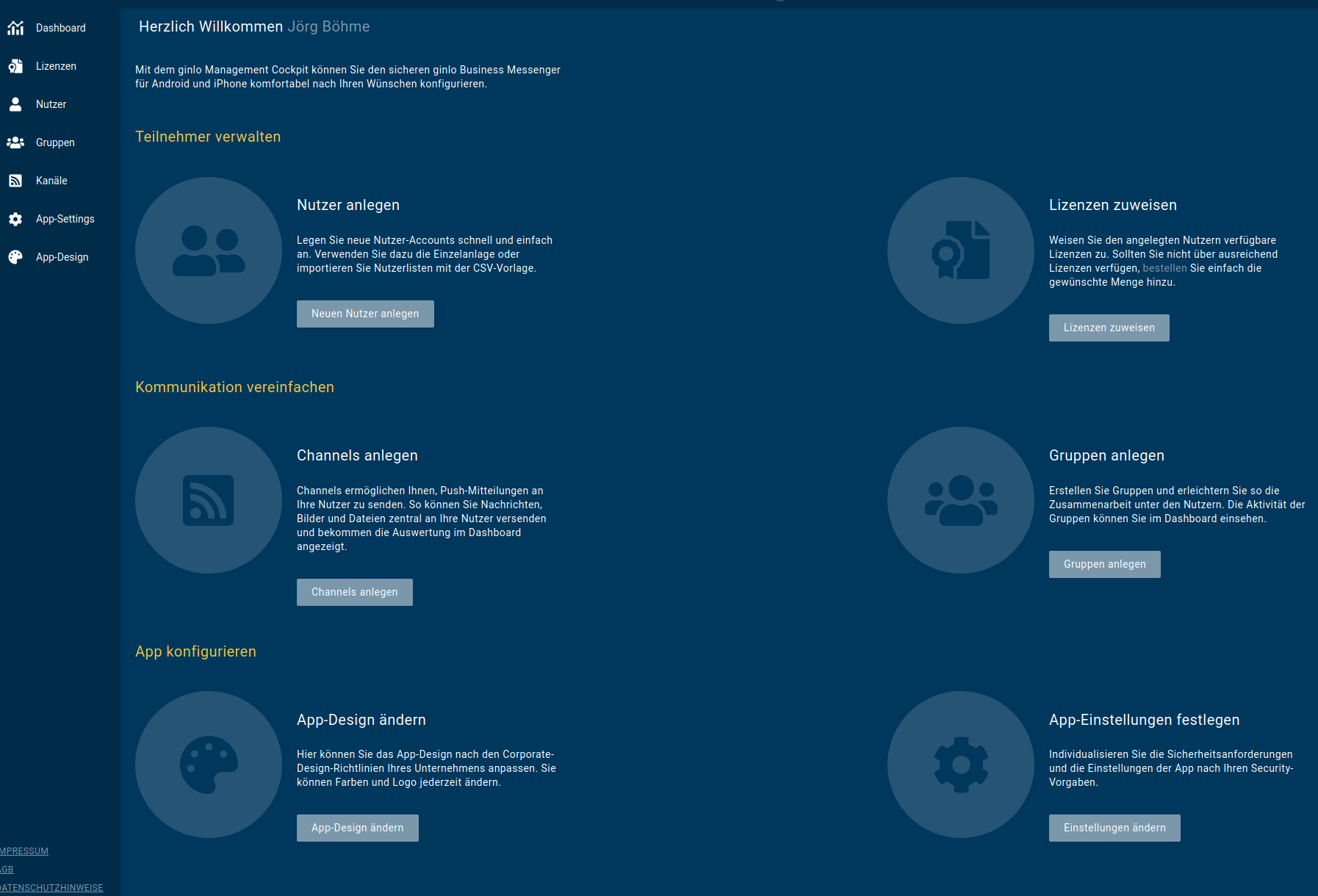

Sie gelangen zur Startseite.

Oben rechts kann die bevorzugte Sprache (DE für Deutsch und EN für Englisch) eingestellt werden. Rechts daneben befindet sich der Logout Button.

Im Mittelbereich können Sie gezielt bestimmte Teilbereiche anwählen.

Über das Seitenmenü gelangen Sie zum Reporting-Tool, der App- und Nutzerverwaltung und zu den Grundeinstellungen des Cockpits.

In den folgenden Abschnitten werden die Grundeinstellungen des ginlo Management Cockpits, die App- und Nutzerverwaltung sowie das Reporting-Tool beschrieben.

10.3.1. Einstellungen

Wichtig

ACHTUNG: Baustelle!

Die folgenden Abschnitte befinden sich in Überarbeitung!

Bilder und Texte sowie die Reihenfolge der Beschreibung geben den Ist-Zustand nur bedingt wieder.

Wir bitten um Ihr Verständnis.

Bei Fragen wenden Sie sich bitte per E-Mail an unsere Supportabteilung.

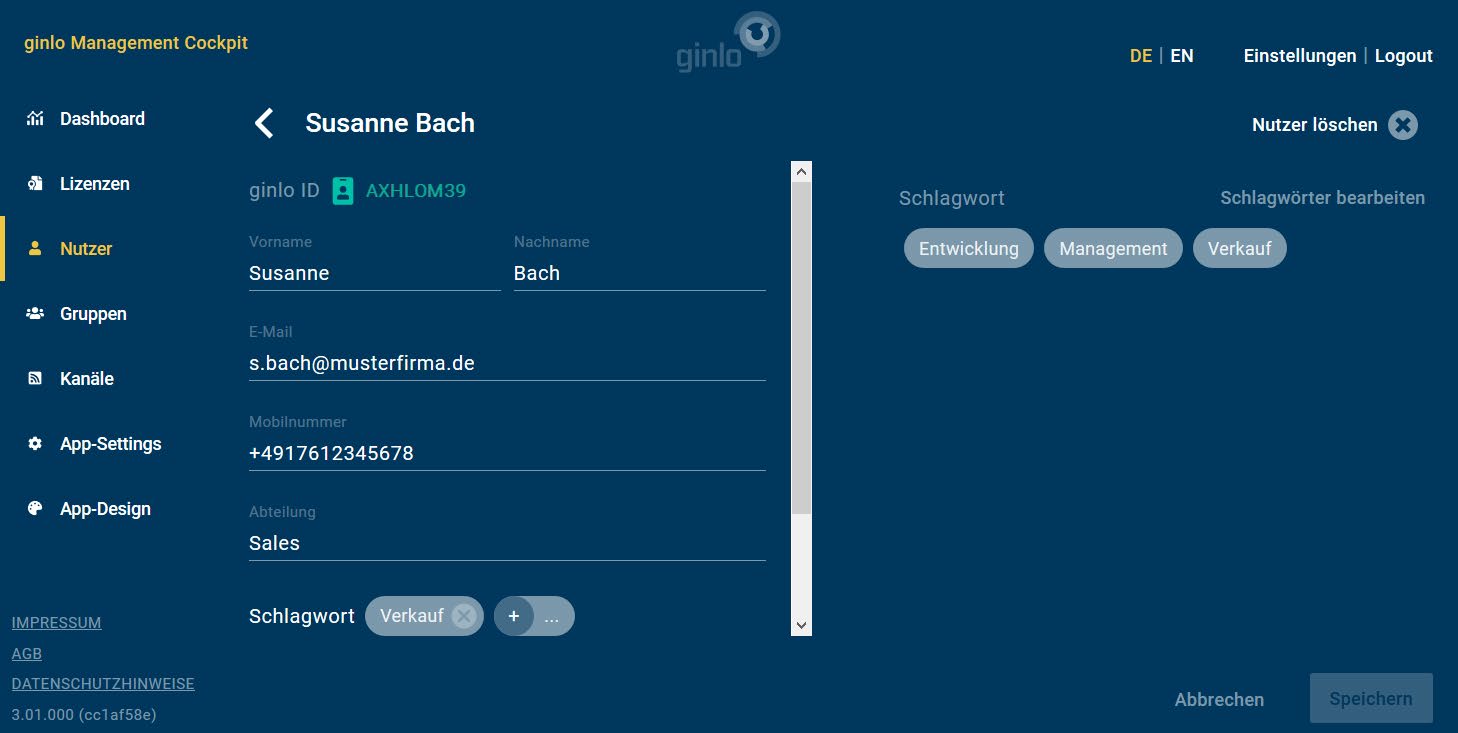

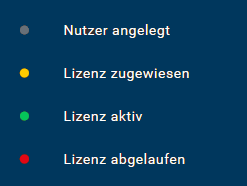

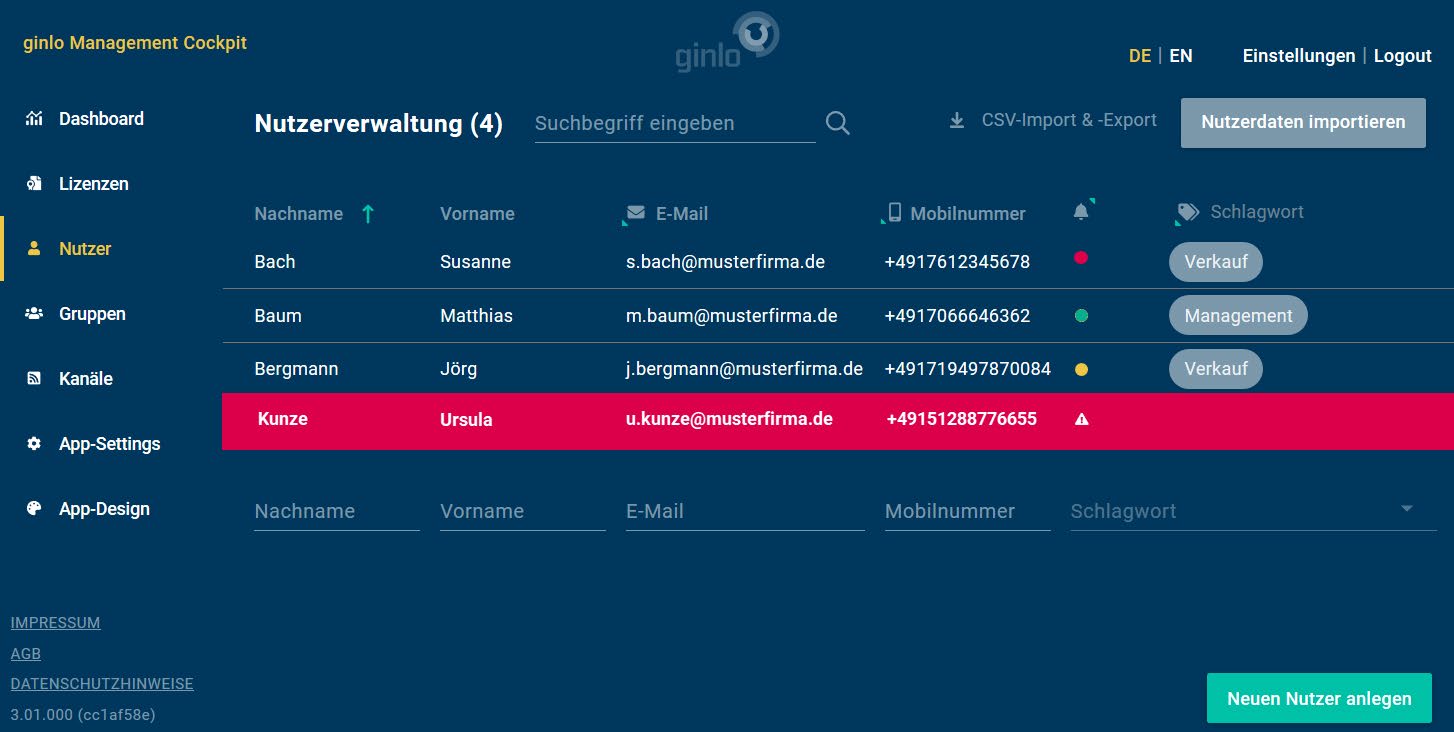

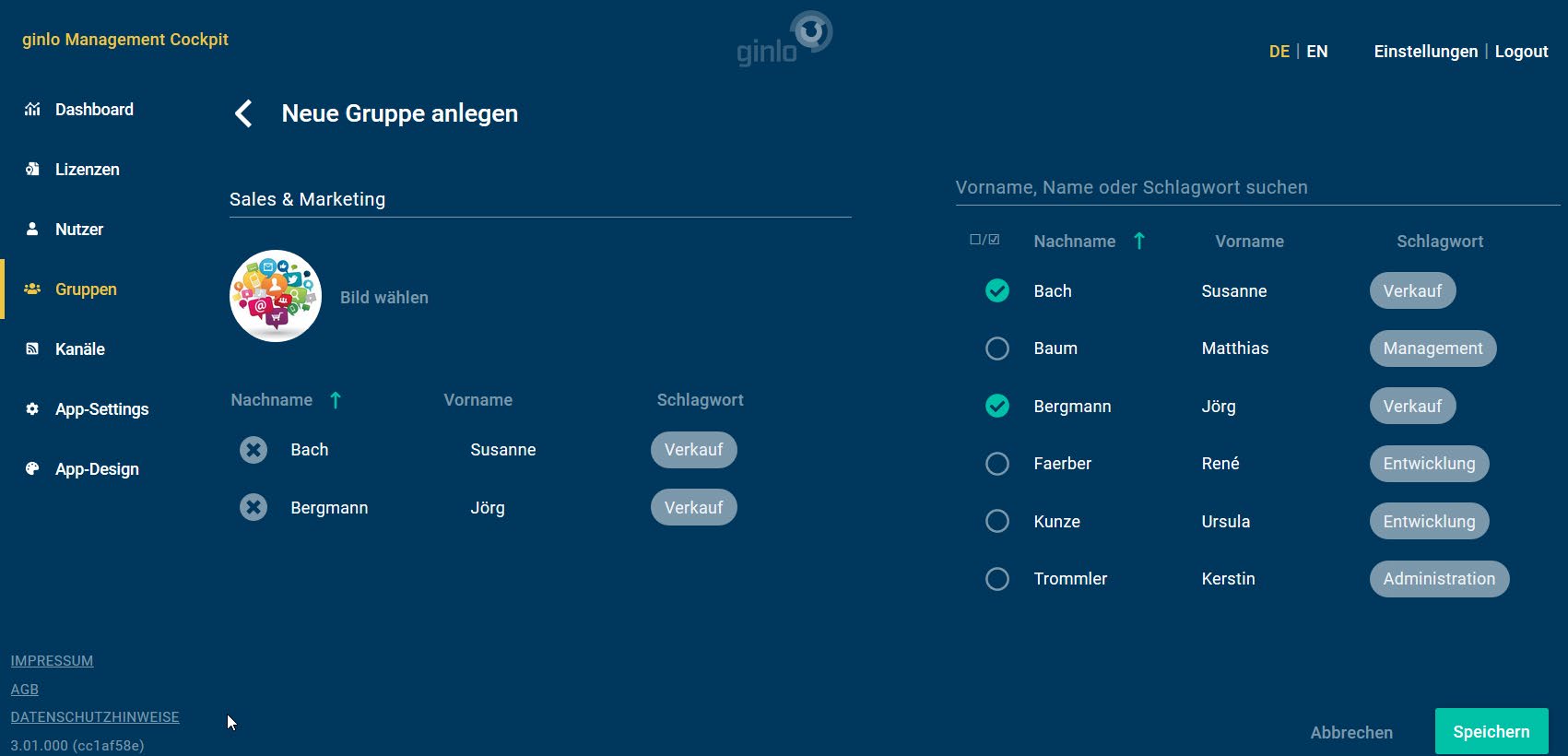

In den Einstellungen werden notwendige Informationen zum Unternehmen, administrative Angaben sowie die Nutzerverarbeitung für größere Unternehmen verwaltet. Außerdem erhalten Sie einen Überblick über Ihre gekauften Lizenzen.

10.3.1.1. Unternehmensinformationen

Tragen Sie den Namen und die Postanschrift Ihres Unternehmens ein und vervollständigen Sie die angegebenen Felder. Optional können Sie ein Firmenbild hochladen. Zur Kommunikation stehen zwei Möglichkeiten der Sprachauswahl zur Verfügung: Deutsch oder Englisch.

Ihre Unternehmensangaben werden später von uns zur Rechnungserstellung benötigt.

Bestätigen Sie Ihre Eingaben mit einem Klick auf den grünen Button Speichern unten rechts.

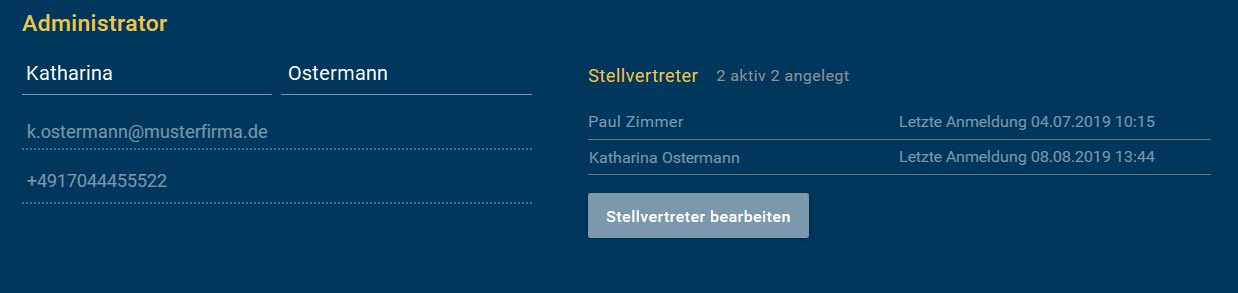

10.3.1.2. Administrator

Geben Sie Ihren Namen und Ihren Vornamen ein. Zusätzlich können Sie hier Ihr Zugangspasswort zu Ihrem ginlo Management Cockpit verwalten. Ihre E-Mail-Adresse und Ihre Handynummer wurden aus Ihrer Bestellung übernommen.

Ihre personenbezogenen Daten dienen zur Kontaktaufnahme durch unsere Supportabteilung.

Bestätigen Sie alle Angaben bzw. Änderungen mit einem Klick auf den grünen Button Speichern unten rechts.

10.3.1.3. Stellvertreter

Das ginlo Management Cockpit eines Unternehmens kann von mehreren Personen (Administratoren) verwaltet werden. Der zuerst angelegte Administrator des ginlo Management Cockpits kann hierzu Stellvertreter anlegen.

Klicken Sie dazu auf Stellvertreter bearbeiten und danach auf den grünen Button Neuen Stellvertreter anlegen unten rechts. Dazu müssen der Name, Vorname, E-Mail-Adresse und die Mobilnummer des stellvertretenden Kollegen hinterlegt werden.

Auch diese Daten werden lediglich zur Kontaktaufnahme verwendet.

Ein Stellvertreter kann ebenfalls auf das ginlo Management Cockpit zugreifen und Nutzer, Gruppen und Kanäle anlegen, bearbeiten und löschen.

Hinweis

Ein Stellvertreter kann keine weiteren Stellvertreter anlegen!

Es ist keine Obergrenze für die Anzahl der Stellvertreter definiert. Aus praktischen Gründen empfehlen wir, nicht mehr als 3 Stellvertreter zu benennen. In der Übersicht der Stellvertreter-Liste können Sie das Datum und die Uhrzeit der Aktivierung und der letzten Anmeldung nachvollziehen.

Ein aktiver Stellvertreter kann in der Detailansicht durch den Administrator des ginlo Management Cockpits auch deaktiviert oder gelöscht werden. Klicken Sie dazu auf Stellvertreter bearbeiten und danach in die entsprechende Zeile in der Übersicht. Oben rechts erscheinen der Löschbutton und ein gelber Button zum Deaktivieren.

Bei einer Deaktivierung wird der Zugang zum ginlo Management Cockpit gesperrt, die Benutzerdaten bleiben aber erhalten. Der Nutzer kann jederzeit wieder als Stellvertreter aktiviert werden.

Bei einer Löschung wird der Stellvertreter dagegen vom System gelöscht und entsprechend markiert. Soll er später noch einmal zum Stellvertreter ernannt werden, muss der Datensatz neu angelegt und der Prozess nochmals durchlaufen werden.

Bestätigen Sie alle Angaben bzw. Änderungen mit einem Klick auf den grünen Button Speichern unten rechts.

10.3.1.4. Bestellhistorie

In der Bestellhistorie sehen Sie eine Übersicht Ihrer Lizenzbestellungen. Diese kann nach Datum sortiert werden. Außerdem können Sie an dieser Stelle über den Button Neue Lizenzen bestellen zusätzlich benötigte Lizenzen anfordern. Tragen Sie dazu die erforderliche Anzahl in das betreffende Feld im Pop-up ein und folgen Sie den weiteren Anweisungen.

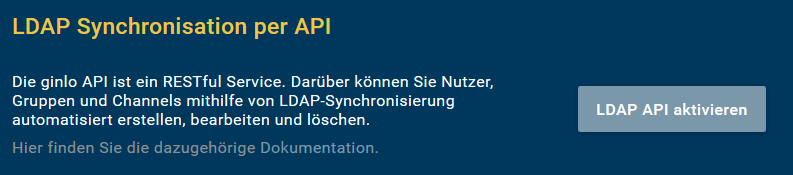

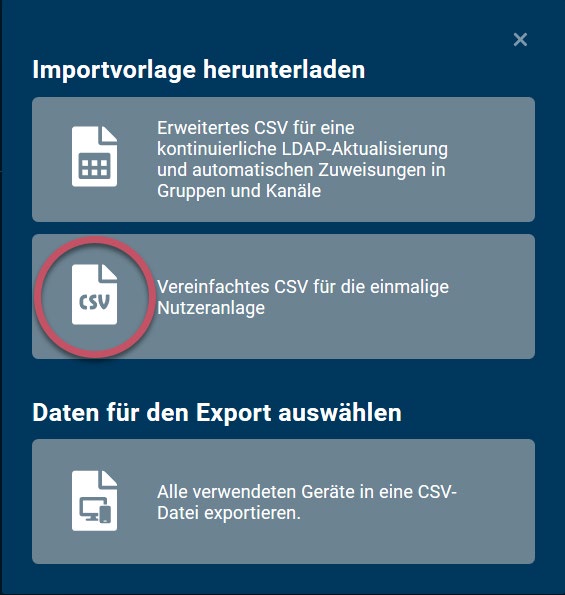

10.3.1.5. ginlo Business API

Neben der manuellen Nutzeranlage und dem vereinfachten Importverfahren per CSV zur einmaligen Nutzeranlage bietet ginlo auch die Möglichkeit, Daten über automatisierte Prozesse in das ginlo Management Cockpit zu importieren, z. B. aus einem LDAP-Verzeichnis. Im Gegensatz zum vereinfachten Verfahren werden bei der LDAP-Aktualisierung die Nutzer automatisch angelegt, geändert oder auch gelöscht.

Weiterhin können Nutzer auf diesem Wege Gruppen und Kanälen automatisiert zugeordnet werden. Existieren die jeweiligen Gruppen oder Kanäle noch nicht, werden diese ebenfalls im Zuge des Imports angelegt.

Neben einem LDAP-Verzeichnis kann auch jedes andere System als Quellsystem verwendet werden, wenn die bereitgestellten Nutzerdaten der definierten Datenstruktur entsprechen. In den beiden folgenden Abschnitten finden Sie detaillierte Anleitungen für den zweistufigen Prozess bestehend aus LDAP-Import und -Export.

Für eine kontinuierliche LDAP-Synchronisation steht eine REST-API zur Verfügung. Beim automatisierten Anlegen von Mitarbeitern werden den Nutzern auch Lizenzen, Gruppen, Kanäle und Schlagworte zugewiesen. Existieren die Zuordnungseinheiten noch nicht im System, werden sie direkt über die Schnittstelle angelegt.

Durch die Vielzahl an abgedeckten Funktionen ist eine einfachere, individualisierte Anbindung eines Nutzerverzeichnisdienstes an das ginlo Management Cockpit (z. B. LDAP, AD) möglich, was die Verwaltung der eigenen Mitarbeiterstruktur vereinfacht. Gleichzeitig kann aus der eigenen Infrastruktur das Intervall zur Aktualisierung der Daten gesteuert werden.

Um eine erfolgreiche Authentifizierung gegen die Schnittstelle zu erzielen, ist es notwendig, die Funktion API zu aktivieren.

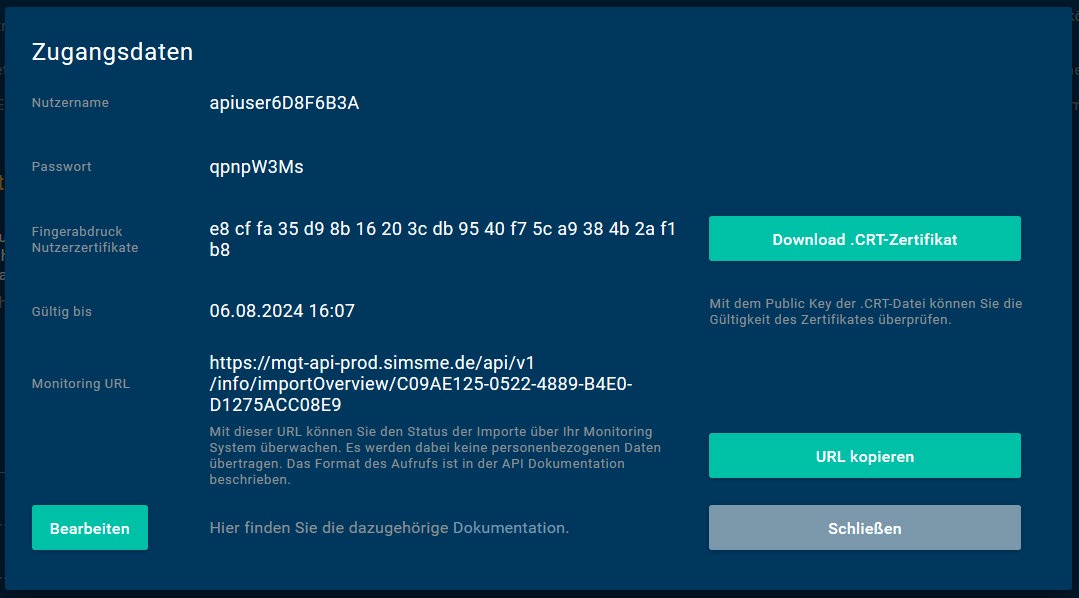

Anschließend wird ein Zertifikat generiert und dem angemeldeten Administrator per E-Mail sowie das Zertifikat-Passwort per SMS zugesandt. Als zweiter Authentifizierungskanal dient eine Basic-Authentifizierung. Alle relevanten Zugangsdaten können über den Menüpunkt Einstellungen erreicht werden.

Die folgende Abbildung zeigt eine Übersicht über alle relevanten Daten:

Nutzername: erster Bestandteil der Basic-Authentifizierung

Passwort: zweiter Bestandteil der Basic-Authentifizierung

Fingerabdruck Nutzerzertifikat: Fingerabdruck des öffentlichen Zertifikats zur Validierung der Echtheit des zugesandten Zertifikats

Gültig bis: Enddatum der Gültigkeit des Zertifikats

Monitoring URL: Abfrage der Status der letzten 10 Importe, wofür keine Authentifizierung notwendig ist.

Durch Betätigen des Buttons Bearbeiten können Sie

ein neues Passwort generierten;

ein neues Zertifikat senden;

eine neue URL generieren;

Über die beiden Schließen-Buttons gelangen Sie zurück zu den ginlo Management Cockpit-Einstellungen.

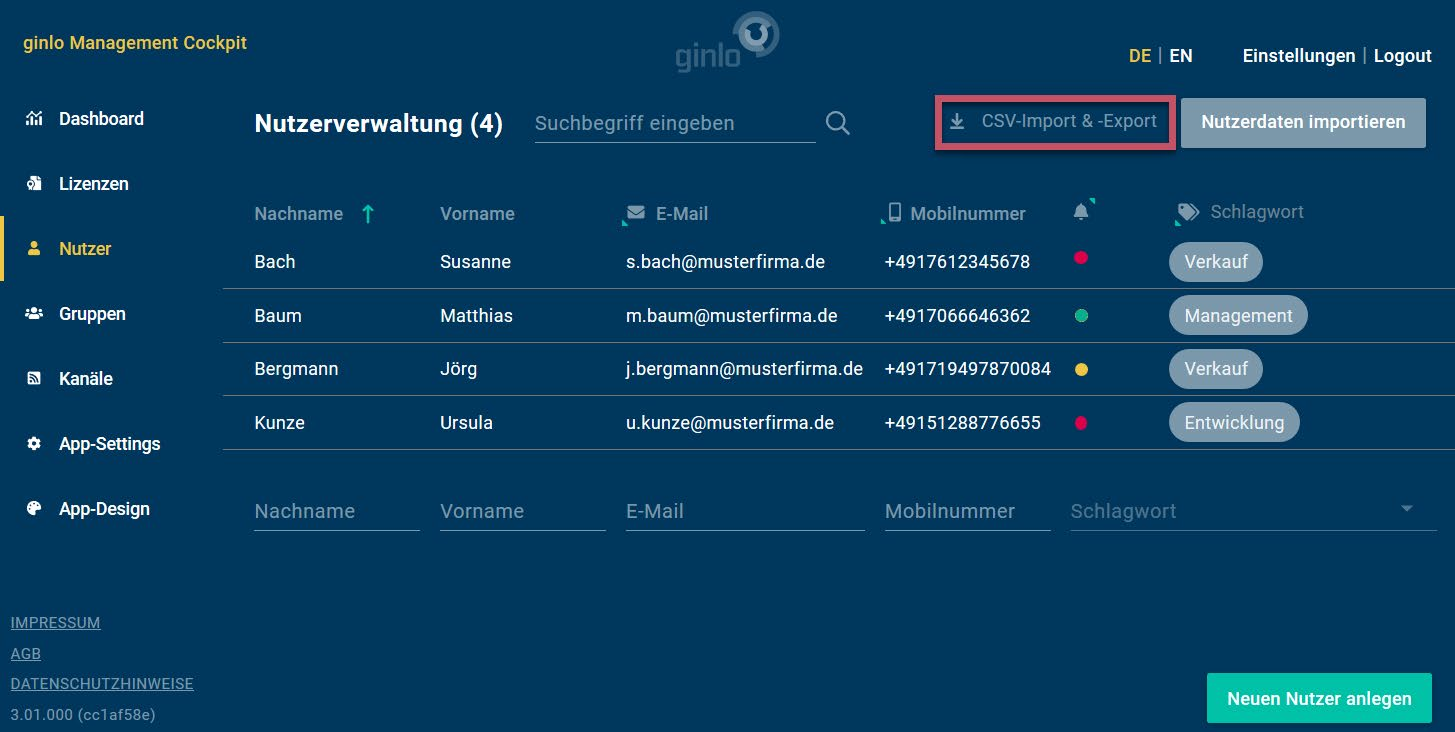

10.3.1.5.1. LDAP Import

Die Anlage von LDAP-Daten ist ein zweistufiger Prozess bestehend aus LDAP-Import und Cockpit-Export. Diese Anleitung betrachtet den LDAP-Import.

Details zum LDAP-Export finden Sie im Abschnitt Schnittstellenbeschreibung.

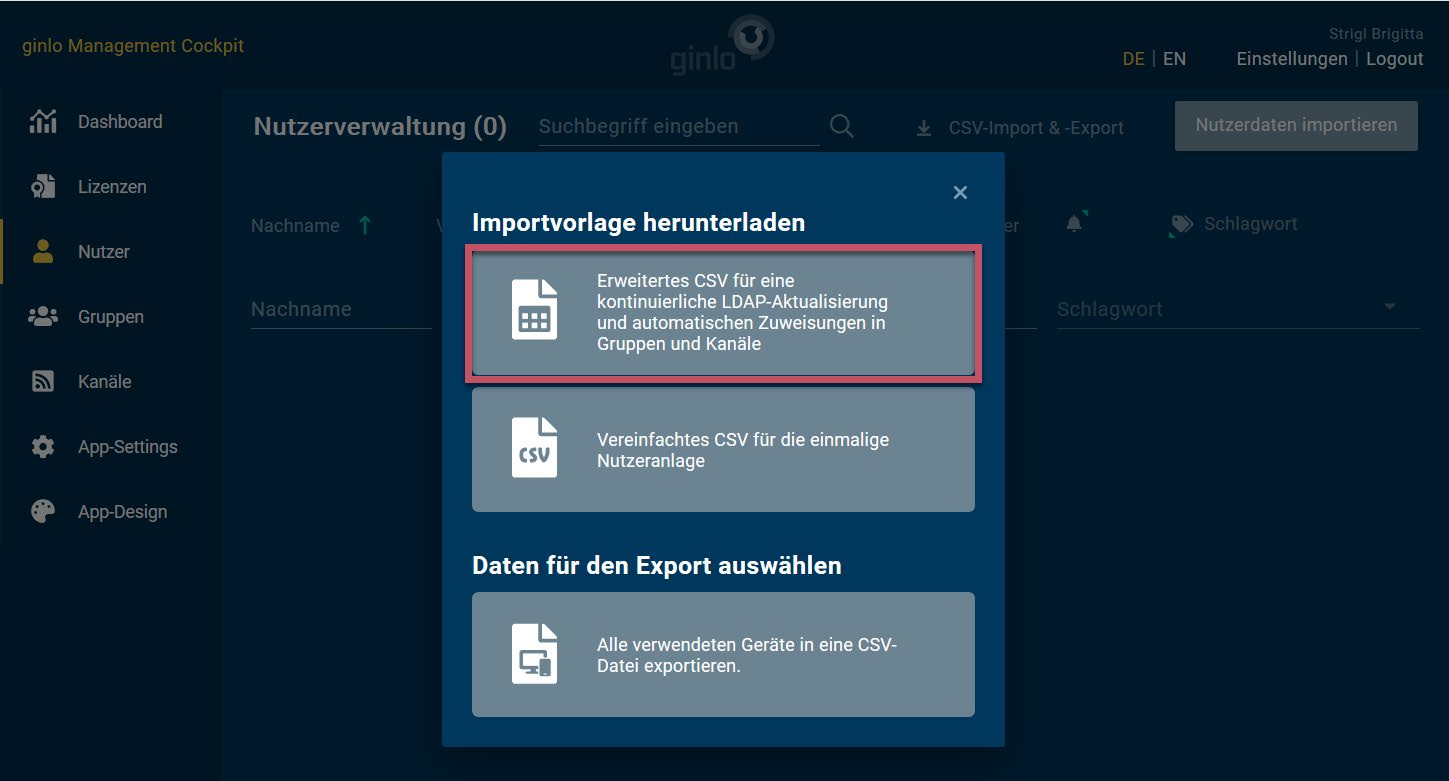

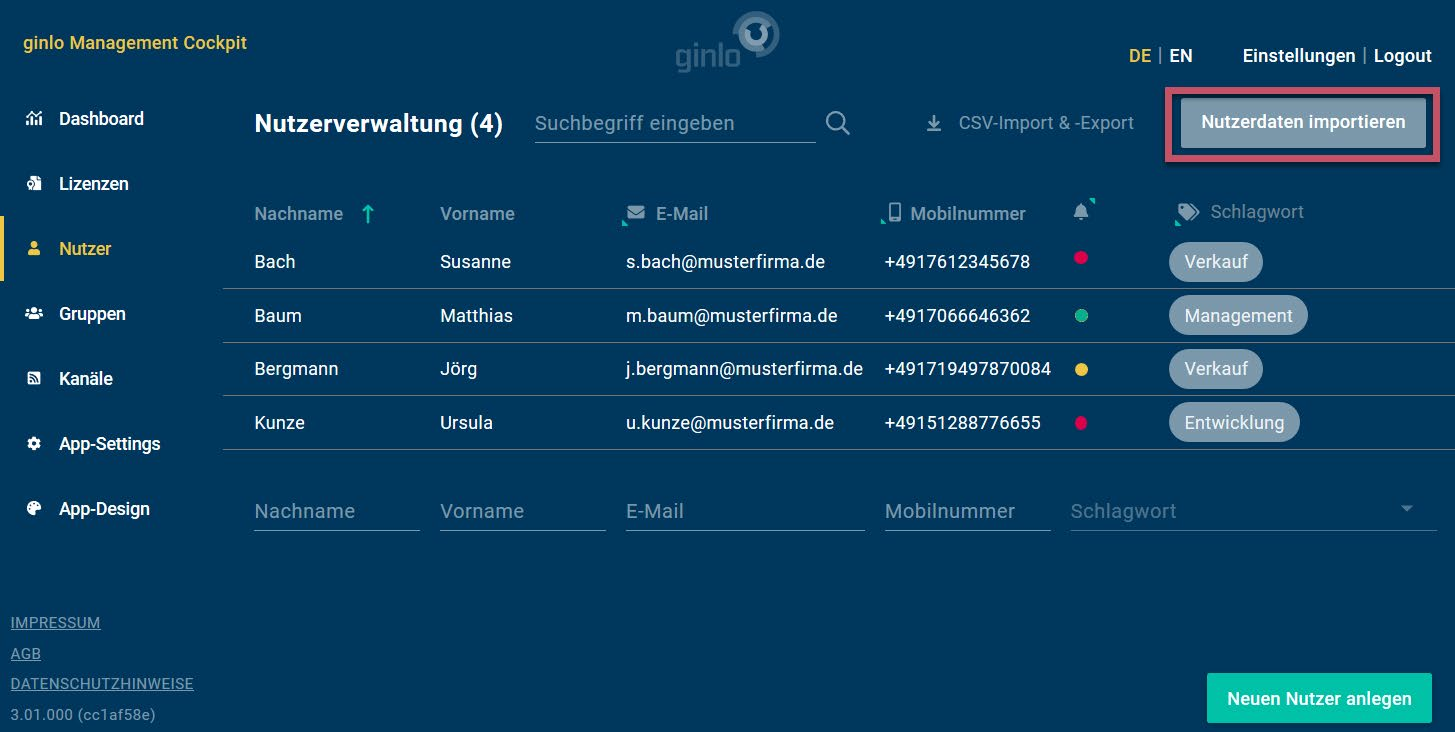

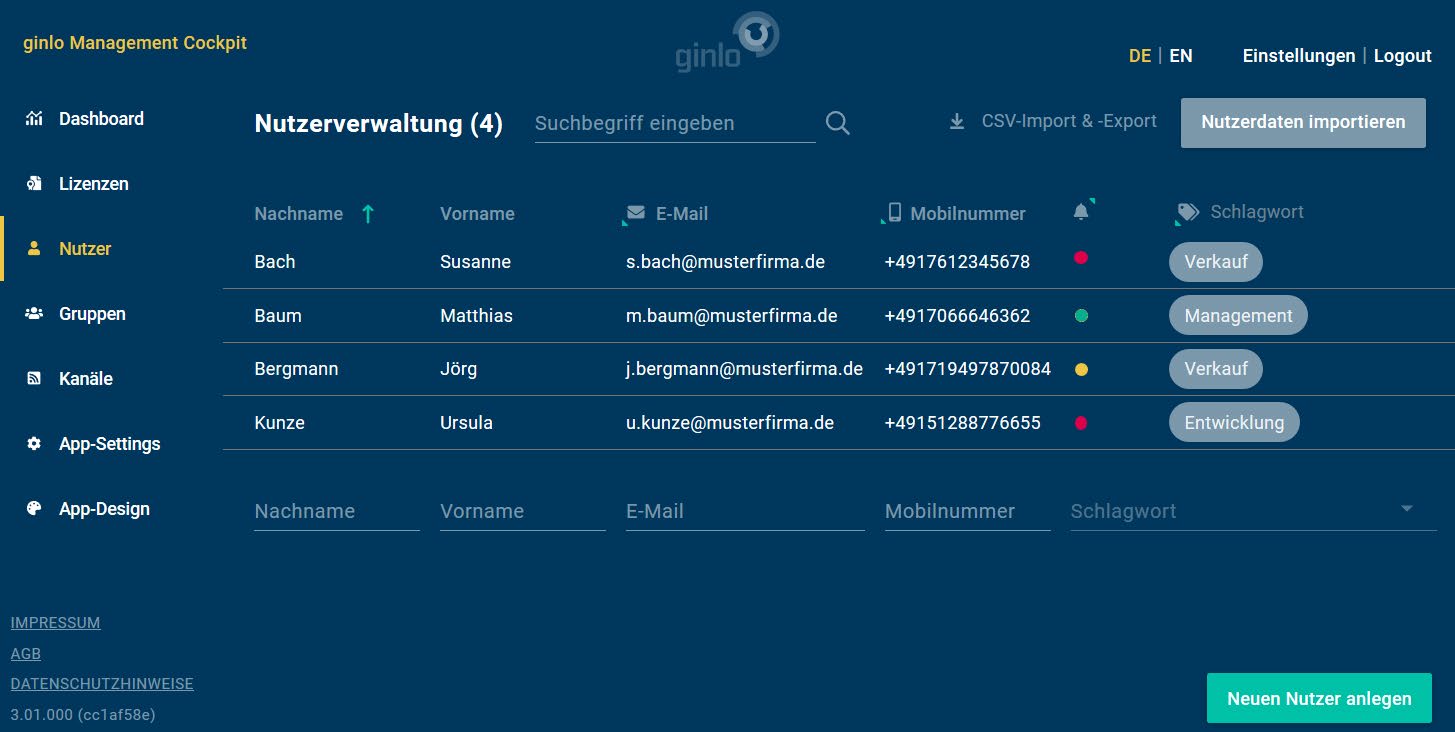

Klicken Sie im Reiter Nutzer oben rechts auf Importvorlage.

Wählen Sie Erweitertes CSV und befüllen Sie dies wie im Abschnitt Schnittstellen beschrieben.

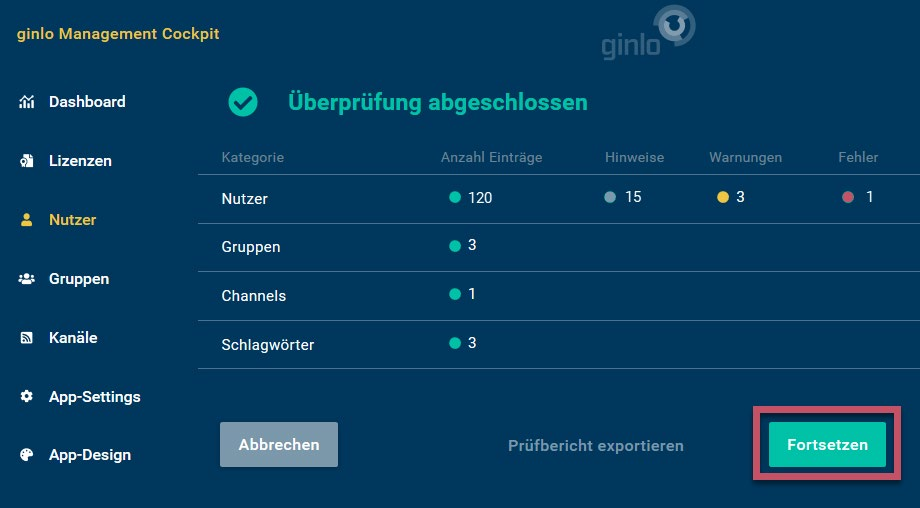

Importieren Sie das befüllte CSV – die Daten werden zunächst geprüft und anschließend für den Import vorbereitet.

In der Vorabprüfung können Sie für Hinweise, Warnungen und Fehler den Prüfbericht exportieren oder den Import fortsetzen.

Der Importvorgang kann je nach Datengröße einen Moment dauern. Der Fortschrittsbalken zeigt dabei auch die verbleibende Restdauer.

Sobald alle Änderungen übernommen wurden, können Sie auch einen detaillierten Importbericht exportieren oder den Vorgang schließen.

10.3.1.5.2. LDAP-Schnittstellenbeschreibung

INHALTSVERZEICHNIS

1 Feldbeschreibung

2 Fehlerübersicht

3 CSV-Beispiele

1 Überblick

2 Rahmenbedingungen

3 Verwendung

4 Statische Struktur

4.1 Paketstruktur

4.2 Klassenstruktur

5 Dynamische Struktur

6 Konfiguration

6.1 Anwendungskonfiguration

6.2 Mapping LDAP-Attribute

1 Voraussetzungen

2 Cockpit REST-Client – Beispielimplementierung

2.1 Abhängigkeiten (Packages)

2.2 Verwendung eines Proxys

2.3 Überprüfung der Verbindung

2.4 Verwendung des Client-Zertifikats

2.5 Verwendung der Basic-Authentifizierung

2.6 Auslesen einer Importdatei

2.7 Beispieldurchführung eines Imports

2.8 Speichern des Ergebnisprotokolls

2.9 Speichern der Importübersicht

2.10 Automatisierungsmöglichkeit des LDAP-Importers

I Einleitung

Die vorliegende Schnittstellenbeschreibung richtet sich an Entwickler, um sie in die Lage zu versetzen, Nutzerdaten für ginlo Business automatisiert zur Verfügung zu stellen.

ginlo Business stellt hierfür eine CSV-basierte Schnittstelle zum Import von Nutzerdaten zur Verfügung.

Die Schnittstelle ermöglicht, Nutzer automatisiert anzulegen, zu ändern und zu löschen.

Weiterhin können Nutzer auf diesem Wege ginlo Gruppen und ginlo Kanälen zugeordnet werden.

Existieren die jeweiligen Gruppen oder Kanäle noch nicht, werden diese ebenfalls im Zuge des Imports angelegt.

In diesem Dokument wird das Format der CSV-Datenstruktur und der dazugehörigen Constraints beschrieben. Sie ist die Grundlage zur Realisierung eines Export-Adapters von Nutzerdaten.

Außerdem gibt es eine beispielhafte Implementierung eines LDAP-Adapters zum Export von Nutzerdaten aus OpenLDAP bzw. Microsoft AD LDS. Die beispielhafte Implementierung kann als Grundlage zur Realisierung eines LDAP-Adapters verwendet werden.

Unabhängig von LDAP-basierten Systemen kann auch jedes andere System als Quellsystem verwendet werden, wenn die bereitgestellten Nutzerdaten der hier definierten CSV-Datenstruktur entsprechen.

Zusätzlich behandelt dieses Dokument die Beschreibung eines automatischen LDAP-Imports. Mittels einer REST-Schnittstelle können die Daten des LDAP-Adapters in das ginlo Management Cockpit aufgenommen werden.

Eine explizite Beschreibung der Schnittstelle wird mit Hilfe einer sogenannten Swagger-Datei realisiert. Diese Beschreibung ermöglicht es, einen Client automatisch zu generieren und für seine Bedürfnisse anzupassen.

Im Weiteren finden sich die folgenden Informationen:

Im Kapitel II befindet sich die detaillierte Beschreibung der CSV-Datenstruktur. Sie ist für die Entwicklung eines Export-Adapters relevant.

Im Kapitel III.6.1 wird beschrieben, wie der LDAP-Server für den Adapter zu konfigurieren ist.

Im Kapitel III.6.2 wird das Mapping von LDAP-Feldern auf die Datenstruktur von ginlo Nutzer definiert.

Kapitel IV beschreibt technisch die REST-Schnittstelle für den Import von LDAP-Daten und zeigt an einer beispielhaften Implementierung, wie diese zu verwenden ist.

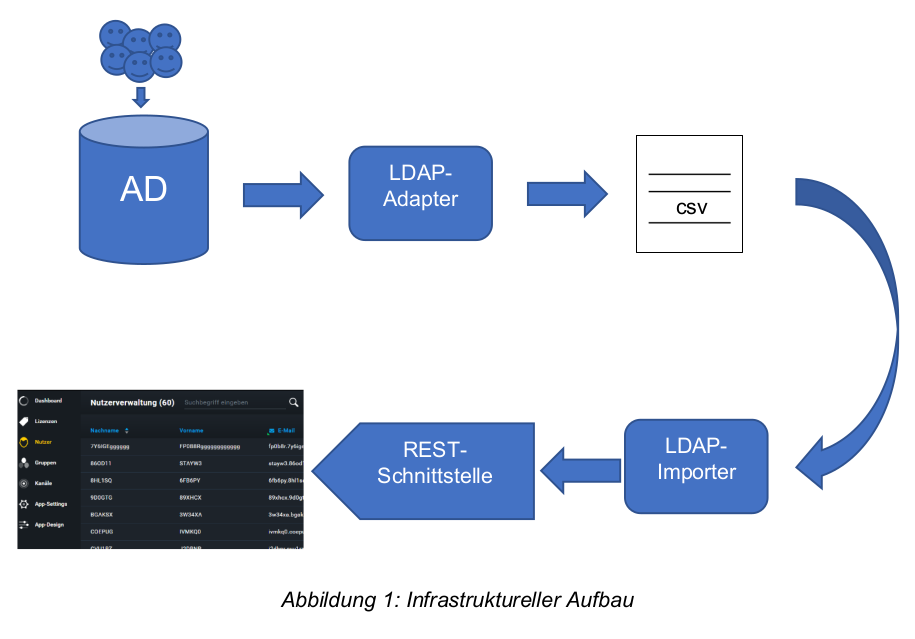

Dieser Abschnitt zeigt den Aufbau der Gesamtstruktur und stellt das Zusammenspiel der einzelnen Komponenten dar.

Der LDAP-Adapter wurde dazu entwickelt, Daten aus einem Microsoft Active Directory auszulesen und im CSV-Format bereitzustellen.

Die explizite Struktur des Formats ist in Kapitel II beschrieben.

Die durch den LDAP-Adapter erzeugte Datei bietet die Grundlage für den LDAP-Importer, welcher über die durch ginlo bereitgestellte REST-Schnittstelle mit dem Service des ginlo Management Cockpits kommunizieren und Nutzer, Gruppen, Kanäle und Keywords anlegen und aktualisieren kann sowie Zuordnungen dieser zu den Nutzern realisieren kann.

Das Ergebnis dieses Zusammenspiels stellt die direkte Abbildung des Inhalts des Active Directories im ginlo Management Cockpit dar. Die nachfolgende Darstellung zeigt den Prozess visuell auf.

II CSV-Datenstruktur

Für den Import von Nutzern in das ginlo Management Cockpit muss eine CSV-Datei mit den Nutzerinformationen erstellt werden.

Dazu muss die CSV-Datei UTF8-kodiert sein und dem folgenden Format entsprechen:

"ACTION";"CREATED";"MODIFIED";"USER_ID";"DEPARTMENT";"PHONE";"EMAIL";"LAST_NAME";"FIRST_NAME";"KEYWORDS";"CHANNELS";"GROUPS"

"INSERT";"2018-02-27T03:58:21";"2018-02-27T03:58:21";"BA9170A1341038489BED9BE23C0E11F4";"IT";"+4991634000002";"max.mustermann-002@myldap.localhost";"Max Mustermann-002";"Max";"myldap GmbH,Verwaltung, IT";"myldap company channel, myldap it channel, myldap employee channel";"myldap it group"

In der ersten Zeile der CSV-Datei müssen die obigen Feldbezeichnungen vollständig vorhanden und ausschließlich mit Semikolon (ohne zusätzliche Whitespaces) getrennt sein.

Außerdem müssen die Feldbezeichnungen in Anführungszeichen gesetzt sein.

Jede nachfolgende Zeile muss die Daten eines Nutzers enthalten. Auch die Nutzerdaten müssen in Anführungszeichen gesetzt und ausschließlich durch Semikolon (ohne zusätzliche Whitespaces) getrennt sein.

Für den Zeilenumbruch ist ein Linefeed (n) zu verwenden.

Bemerkung

In Textfeldern dürfen die folgenden Zeichen nicht verwendet werden:

; „ < > { } &

Leere Zeilen werden beim Import ignoriert.

Die verwendeten Felder innerhalb der CSV-Datenstruktur sind in der untenstehenden Tabelle im Überblick dargestellt.

Im nachfolgenden Kapitel werden die Felder und deren Constraints detailliert beschrieben.

Attribut |

Beschreibung |

|---|---|

ACTION |

Beschreibt, ob es sich um eine Neuanlage, Modifikation oder Löschung handelt Gültige Werte sind: INSERT, UPDATE, DELETE |

CREATED |

Datum der Nutzeranlage im LDAP-Provider Format: <YYYY>-<MM>-<DD>T<HH>:<MM>:<SS> |

MODIFIED |

Datum der letzten Modifikation des Nutzers im LDAP-Provider Format: <YYYY>-<MM>-<DD>T<HH>:<MM>:<SS> |

USER_ID |

ID des Nutzers im LDAP-Provider. Das Format ist durch den jeweiligen LDAP-Provider definiert. |

DEPARTMENT |

Abteilung des Nutzers |

PHONE |

Telefonnummer des Nutzers |

Mailadresse des Nutzers |

|

LAST_NAME |

Nachname des Nutzers |

FIRST_NAME |

Vorname des Nutzers |

KEYWORDS |

Für den Nutzer im LDAP-Provider hinterlegte ginlo Stichwörter Format: kommaseparierte Liste |

CHANNELS |

Für den Nutzer im LDAP-Provider hinterlegte Kanäle Format: kommaseparierte Liste |

GROUPS |

Für den Nutzer im LDAP-Provider hinterlegte Gruppen Format: kommaseparierte Liste |

Tabelle 1: CSV-Datenstruktur

1 Feldbeschreibung

ACTION

definiert, ob ein Nutzer angelegt, geändert oder gelöscht werden soll. Zulässige Werte sind INSERT, UPDATE und DELETE. Im Falle, dass ein Nutzer mit der Aktion

INSERT angelegt werden soll und bereits existiert, wird die Aktion als UPDATE interpretiert;

UPDATE angelegt werden soll und noch nicht existiert, wird die Aktion als INSERT interpretiert. Sind die zu aktualisierenden Daten identisch mit den Einträgen in der Importdatei wird die Aktion ignoriert und protokolliert.

DELETE gelöscht werden soll und nicht existiert, wird die Aktion ignoriert und protokolliert;

Ein leerer Wert ist nicht zulässig. INSERT und UPDATE verhalten sich inhaltlich gleich. Lediglich die Meldung im erzeugten Report unterscheidet sich, je nachdem, ob der Datensatz vor dem Import vorhanden war oder nicht.

Dieses Verhalten kann genutzt werden, um anhand der Protokolldatei einen Sanity Check durchzuführen.

CREATED

definiert den Anlagezeitpunkt des Nutzers im Quellsystem. Der Zeitstempel muss dem Format

<YYYY>-<MM>-<DD>T<HH>-<MM>-<SS>

entsprechen.

Aktuell wird das Feld im Importprozess ignoriert. Ein leerer Wert ist zulässig.

MODIFIED

definiert den Änderungszeitpunkt des Nutzers im Quellsystem. Der Zeitstempel muss dem Format

<YYYY>-<MM>-<DD>T<HH>-<MM>-<SS>

entsprechen.

Aktuell wird das Feld im Importprozess ignoriert. Ein leerer Wert ist zulässig.

USER_ID

ist die ID des Nutzers im Quellsystem. Die USER_ID wird als externe ID beim ginlo Nutzer gespeichert.

Der Inhalt des Feldes muss eindeutig und darf nicht mehreren Nutzern zugeordnet sein. Wird eine Mehrdeutigkeit identifiziert, werden die Daten des Nutzers nicht verarbeitet.

Die maximale Länge der USER_ID beträgt 100 Zeichen. Zulässig sind alle druckbaren ASCII-Zeichen. Ausgenommen sind die Zeichen < und >.

DEPARTMENT

definiert die Organisationseinheit, dem der Nutzer im Quellsystem zugeordnet ist. Die Organisationseinheit wird beim ginlo Nutzer als Abteilung hinterlegt. Ein leerer Wert ist zulässig.

PHONE

definiert die Mobilfunknummer des Nutzers. Die Mobilfunknummer muss einem der beiden folgenden Formate entsprechen:

+<Ländervorwahl><Nationale Vorwahl><Anschlusskennung>

<Nationale Vorwahl><Anschlusskennung>

Das erste entspricht dabei dem E.164-Standard. Es muss eine gültige Mobilfunknummer übergeben werden, die maximal 15 Zeichen umfassen darf.

Die Mobilfunknummer wird mit dem ginlo Nutzer gespeichert. Wurde keine Ländervorwahl angegeben, so wird die Vorwahl +49 angenommen. Ein leerer Wert ist zulässig.

Der Inhalt des nicht-leeren Feldes muss eindeutig und darf nicht mehreren Nutzern zugeordnet sein. Wird eine Mehrdeutigkeit identifiziert, werden die Daten des Nutzers nicht verarbeitet.

EMAIL

muss eine gültige E-Mail-Adresse sein. Die E-Mail-Adresse wird mit dem ginlo Nutzer gespeichert. Ein leerer Wert ist zulässig.

Der Inhalt des nicht-leeren Feldes muss eindeutig und darf nicht mehreren Nutzern zugeordnet sein. Wird eine Mehrdeutigkeit identifiziert, werden die Daten des Nutzers nicht verarbeitet.

LAST_NAME

definiert den Nachnamen des Nutzers und darf maximal eine Länge von 30 Zeichen aufweisen. Der Nachname wird dem ginlo Nutzer hinzugefügt.

Zulässig sind alle druckbaren ASCII-Zeichen. Ausgenommen sind die Zeichen < und > und ein leerer String.

FIRST_NAME

Definiert den Vornamen des Nutzers und darf maximal eine Länge von 30 Zeichen aufweisen. Der Vorname wird dem ginlo Nutzer hinzugefügt.

Zulässig sind alle druckbaren ASCII-Zeichen. Ausgenommen sind die Zeichen < und > und ein leerer String.

KEYWORDS

Im Feld KEYWORDS werden ginlo spezifische Schlagworte gespeichert, die der Organisation der Nutzer im ginlo Management Cockpit dienen.

Die Schlagworte müssen im Feld als kommaseparierte Liste vorliegen.

Der Feldinhalt darf maximal eine Länge von 100 Zeichen aufweisen. Die Schlagworte werden dem ginlo Nutzer hinzugefügt.

Zulässig sind alle druckbaren ASCII-Zeichen. Ausgenommen sind die Zeichen < und > und ein leerer String.

CHANNELS

Im Feld CHANNELS werden ginlo spezifische Kanäle gespeichert, denen der Nutzer beim Import automatisch zugeordnet wird.

Existiert ein Kanal zum Importzeitpunkt nicht, wird der Kanal automatisch angelegt.

Ist ein dem Nutzer zugeordneter Kanal im Feld nicht länger enthalten, wird die Zuordnung des Nutzers zum Kanal im Kontext des Imports gelöscht.

Die Kanäle müssen im Feld als kommaseparierte Liste vorliegen.

Der Feldinhalt darf maximal eine Länge von 100 Zeichen aufweisen. Die Kanäle werden dem ginlo Nutzer hinzugefügt. Ein leerer Wert ist zulässig.

GROUPS

Im Feld GROUPS werden ginlo spezifische Gruppen gespeichert, denen der Nutzer beim Import automatisch zugeordnet wird.

Existiert eine Gruppe zum Importzeitpunkt nicht, wird die Gruppe automatisch angelegt.

Ist eine dem Nutzer zugeordnete Gruppe im Feld nicht länger enthalten, wird die Zuordnung des Nutzers zur Gruppe im Kontext des Imports gelöscht.

Die Gruppen müssen im Feld als kommaseparierte Liste vorliegen.

Der Feldinhalt darf maximal eine Länge von 100 Zeichen aufweisen. Die Gruppen werden dem ginlo Nutzer hinzugefügt. Ein leerer Wert ist zulässig.

2 Fehlerübersicht

Beim Import können eine Reihe von verschiedenen Fehlern auftreten. Je nach Schwere des Fehlers werden diese in die Fehlerkategorie INFO, WARNING, ERROR und FATAL_ERROR zugeordnet.

Fehlerkategorie |

Beschreibung |

|---|---|

INFO |

Es ist kein tatsächlicher Fehler aufgetreten; Es handelt sich nur um eine Information für den Administrator. |

WARNING |

Es ist ein automatisch behebbarer Fehler auf Datensatzebene aufgetreten. |

ERROR |

Es ist ein nicht automatisch behebbarer Fehler aufgetreten. Der Datensatz wird übersprungen, der Import geht weiter. |

FATAL_ERROR |

Es ist ein nicht automatisch behebbarer Fehler aufgetreten. Der Import wird abgebrochen. |

Tabelle 2: Fehlerkategorien

Folgende Klassifizierung der Fehler ist umzusetzen:

ID |

Fehler |

Kategorie |

Regeln zur automatischen Fehlerbehebung bei WARNING |

|---|---|---|---|

IMP-1 |

Importdatei zu groß (max. 10 MB) |

FATAL_ERROR |

|

IMP-2 |

Leere Zeile |

ERROR |

|

IMP-3 |

Fehlendes Pflichtfeld ACTION |

ERROR |

|

IMP-4 |

Fehlendes Pflichtfeld USER_ID |

ERROR |

|

IMP-5 |

Fehlendes Pflichtfeld LAST_NAME |

ERROR |

|

IMP-6 |

Fehlendes Pflichtfeld FIRST_NAME |

ERROR |

|

IMP-7 |

Doppelte USER_ID im Import |

ERROR |

Hinweis: Nur der erste Import zählt, jedes weitere Vorkommen wäre dann ein ERROR. |

IMP-8 |

Telefonnummer bereits benutzt |

INFO |

Keine Sonderbehandlung, sondern bestehendes Verfahren bei einer Registrierung mit einer bereits vorhandenen Tel.-Nr. (Kanal aktivieren etc.) |

IMP-9 |

E-Mail-Adresse schon benutzt |

INFO |

Analog zu IMP-8 - nur mit Mail |

IMP-10 |

Freemailer – E-Mail-Adresse |

ERROR |

|

IMP-11 |

Längenprüfung für LAST_NAME fehlgeschlagen |

WARNING |

Abschneiden auf erlaubte Länge |

IMP-12 |

Längenprüfung für FIRST_NAME fehlgeschlagen |

WARNING |

Abschneiden auf erlaubte Länge |

IMP-13 |

Längenprüfung für USER_ID fehlgeschlagen |

ERROR |

|

IMP-14 |

Längenprüfung für KEYWORDS fehlgeschlagen |

WARNING |

Abschneiden auf erlaubte Länge |

IMP-15 |

Längenprüfung für GROUPS fehlgeschlagen |

WARNING |

Abschneiden auf erlaubte Länge |

IMP-16 |

Längenprüfung für CHANNELS fehlgeschlagen |

WARNING |

Abschneiden auf erlaubte Länge |

IMP-17 |

Syntaktisch ungültige E-Mail-Adresse |

ERROR |

|

IMP-18 |

Syntaktisch ungültige Telefonnummer |

ERROR |

|

IMP-19 |

Fehlende E-Mail-Adresse + Telefonnummer (keiner der beiden Werte ist gesetzt) |

ERROR |

|

IMP-20 |

Fehlerhaftes Datumsformat CREATED |

WARNING |

Feld wird ignoriert |

IMP-21 |

Fehlerhaftes Datumsformat MODIFIED |

WARNING |

Feld wird ignoriert |

IMP-22 |

Keine Lizenz zum Zuordnen vorhanden |

WARNING |

Dem Nutzer wird keine Lizenz zugewiesen |

IMP-23 |

Kommunikation mit ginlo fehlgeschlagen |

FATAL_ERROR |

|

IMP-24 |

Fehlerhafte ACTION Insert |

WARNING |

Insert wird zu Update geändert |

IMP-25 |

Fehlerhafte ACTION Update |

WARNING |

Update wird zu Insert geändert |

IMP-26 |

Fehlerhafte ACTION Delete |

ERROR |

|

IMP-27 |

Ungültige Zeichen in LAST_NAME, FIRST_NAME, USER_ID |

ERROR |

|

IMP-28 |

Ungültige Zeichen in FIRST_NAME |

ERROR |

|

IMP-29 |

Ungültige Zeichen in USERID |

ERROR |

|

IMP-30 |

Falsches Format Importdatei (bspw. falsche Anzahl Spalten) |

FATAL_ERROR |

|

IMP-31 |

Telefonnummer doppelt in der Importdatei |

ERROR |

|

IMP-32 |

E-Mail-Adresse doppelt in der Importdatei |

ERROR |

|

IMP-33 |

Unbekannte ACTION |

ERROR |

Zeile wird nicht importiert |

IMP-34 |

Datensatz nicht akzeptiert bzw. ein unerwarteter Fehler ist aufgetreten |

FATAL_ERROR |

|

IMP-35 |

Zugeordneter Gruppenname ist mehrfach vergeben |

FATAL_ERROR |

|

IMP-36 |

Zugeordneter Kanalname ist mehrfach vergeben |

FATAL_ERROR |

Tabelle 3: Fehlerübersicht

3 CSV-Beispiele

Exportbeispiel für Nutzeranlage

In dem nachfolgenden Beispiel repräsentiert die CSV-Exportdatei die Anlage von drei neuen Nutzern, die in ginlo angelegt werden sollen.

"ACTION";"CREATED";"MODIFIED";"USER_ID";"DEPARTMENT";"PHONE";"EMAIL";"LAST_NAME";"FIRST_NAME";"KEYWORDS";"CHANNELS";"GROUPS""INSERT";"2020-01-27T03:58:21";"2020-02-12T03:58:21";"EF3451234";"IT";"+491627563452";"tina.schuber@mail.de";"Schuber";"Tina";"";"Sport, Urlaub";"DevOps""INSERT";"2020-02-27T03:58:21";"2020-02-27T03:58:21";"AFG236464";"IT";"+491717826732";"teresa.lamau@mail.de";"Lamau";"Teresa";"Team-Lead";"Team-Leads";"News""INSERT";"2020-02-27T03:58:21";"2020-02-27T03:58:21";"672777777";"IT";"+491516173647";"simon.terfon@mail.de";"Terfon";"Simon";"";"Sport";"News"Exportbeispiel für Nutzeränderung

In dem nachfolgenden Beispiel werden zwei der zuvor angelegten Nutzer verändert (Nutzerin Lamau wechselt in Gruppe Telco, Nutzer Simon ändert die Rufnummer) sowie ein weiterer Nutzer hinzugefügt.

"ACTION";"CREATED";"MODIFIED";"USER_ID";"DEPARTMENT";"PHONE";"EMAIL";"LAST_NAME";"FIRST_NAME";"KEYWORDS";"CHANNELS";"GROUPS""UPDATE";"2020-02-27T03:58:21";"2020-02-27T03:58:21";"AFG236464";"IT";"+491717826732";"teresa.lamau@mail.de";"Lamau";"Teresa";"Team-Lead";"Team-Leads";"Telco""UPDATE";"2020-02-27T03:58:21";"2020-02-27T03:58:21";"672777777";"IT";"+491832457261";"simon.terfon@mail.de";"Terfon";"Simon";"";"Sport";"News""INSERT";"2020-02-27T03:58:21";"2020-02-27T03:58:21";"648728384";"Business";"+491613458725";"norbert.meier@mail.de";"Meier";"Norbert";"";"Unternehmensnachrichten, Vertrieb";"Telco, News"Exportbeispiel für Nutzerlöschung

In dem nachfolgenden Beispiel werden zwei der zuvor angelegten Nutzer wieder gelöscht (Nutzerin Lamau, Nutzer Terfon).

ACTION";"CREATED";"MODIFIED";"USER_ID";"DEPARTMENT";"PHONE";"EMAIL";"LAST_NAME";"FIRST_NAME";"KEYWORDS";"CHANNELS";"GROUPS""DELETE";"2020-02-27T03:58:21";"2020-02-27T03:58:21";"AFG236464";"IT";"+491717826732";"teresa.lamau@mail.de";"Lamau";"Teresa";"";"";"""DELETE";"2020-02-27T03:58:21";"2020-02-27T03:58:21";"672777777";"IT";"+491832457261";"simon.terfon@mail.de";"Terfon";"Simon";"";"";""Exportbeispiel für fehlerhafte Nutzerdefinition

In dem nachfolgenden Beispiel wurde eine Nutzerin exportiert, die die gleiche Mobilfunknummer hat, wie der zuvor exportierte Nutzer Norbert Meier.

Wie im Kapitel II.1 beschrieben, ist eine mehrdeutige Zuordnung nicht zulässig und der nachfolgende Import würde den Eintrag als fehlerhaft identifizieren und nicht importieren.

ACTION";"CREATED";"MODIFIED";"USER_ID";"DEPARTMENT";"PHONE";"EMAIL";"LAST_NAME";"FIRST_NAME";"KEYWORDS";"CHANNELS";"GROUPS""INSERT";"2020-02-27T03:58:21";"2020-02-27T03:58:21";"1237635";"Business";"+491613458725";"sina.kundig@mail.de";"Kundig";"Sina";"";"IT News";"Logistik"

III LDAP-Adapter

Der sogenannte LDAP-Adapter ist eine exemplarische Umsetzung eines Adapters zwischen einem LDAP-Server und der beschriebenen CSV-Struktur.

Der LDAP-Adapter wird von ginlo als Vorlage bereitgestellt, erhält jedoch keinen Support durch ginlo.

Der Quelltext darf im Rahmen einer Anbindung an ginlo verwendet und in Ihre Software Komponenten eingebaut und vertrieben werden („open source“).

Die kanonischen Schnittstellen sind der CSV-Import über das ginlo Management Cockpit und über die REST-Schnittstelle.

1 Überblick

In diesem Kapitel wird für die Zielgruppe Entwickler die bereitgestellte Implementierung eines LDAP-Adapters beschrieben.

Die Implementierung ist für die Anbindung der LDAP-Provider Microsoft AD LDS und OpenLDAP vorgesehen. Hiervon abweichende LDAP-Provider können ebenfalls angebunden werden. Dabei können zusätzliche Implementierungsanpassungen und ggf. zusätzliche Konfigurationselemente notwendig sein.

Aufgabe des LDAP-Adapters ist es, die Nutzerdaten innerhalb des LDAP-Providers zu identifizieren und in die definierte CSV-Struktur zu überführen.

Bestandteil der Identifikation von Nutzerdaten ist es zu bestimmen, welche Nutzer neu hinzuzufügen, welche zu ändern und welche zu löschen sind.

Der LDAP-Adapter setzt sich aus den folgenden Subkomponenten zusammen:

H2-Datenbank zur Persistierung der exportierten Daten

HTTP-Server zur Bereitstellung der Services

Service-Implementierung

Der LDAP-Adapter ist in Java realisiert. Der Adapter ist eine in sich abgeschlossene Spring-Boot-Anwendung und enthält als solche die oben aufgeführten Subkomponenten.

Die Klassen sind als Spring Beans realisiert und werden entsprechend konfiguriert.

2 Rahmenbedingungen

Für den Einsatz des LDAP-Prototyps müssen die folgenden Voraussetzungen erfüllt sein:

Java-Laufzeitumgebung in der Version 8

LDAP-Provider Microsoft AD LDS oder OpenLDA

Zusätzliche Merkmale für die Zuordnung von Gruppen, Kanälen und Schlagworten müssen im LDAP-Provider konfigurierbar sein.

Nutzerdaten müssen den Voraussetzungen des ginlo Datenmodells für Nutzerdaten entsprechen

3 Verwendung

Der Export der Nutzerdaten wird durch den folgenden Aufruf gestartet:

<http-server>/secmes-ldap-simsme-exp/commands/exportLdapSimsMeUser

Unter Angabe des HTTP-Parameters exportType=ALL werden sämtliche Nutzerdaten der LDAP-Instanz exportiert. Das Delta zum vorherigen Export wird durch die Angabe des Parameters exportType=DIFF erzeugt.

Die aus der LDAP-Instanz exportierten Daten werden in der H2-Datenbank persistiert. Die HTTP-Response des Service ist eine JSON-Struktur, die den konkreten Export identifiziert.

{"exportInfo":{"id":"161BDDCE52527da12d710334469bd2e4fdc17c41dee00","ldapUrl":"ldap://secmes-

ldap:389","ldapBase":"dc=simsme,dc=dpag,dc=de","ldapUserRecordCount":11,"exportFile":"simsmeLdapUserExp

ort-20180222-141345-894---161BDDCE52527da12d710334469bd2e4fdc17c41dee00---

all.csv","exportInfoFile":"simsmeLdapUserExport-20180222-141345-894---

161BDDCE52527da12d710334469bd2e4fdc17c41dee00---all.json","exportLogFile":"simsmeLdapUserExport-

20180222-141345-894---161BDDCE52527da12d710334469bd2e4fdc17c41dee00---

all.log","exportType":"ALL","exportFileLength":2926,"startTimestamp":"2018-02-

22T14:13:45.893+00:00","endTimestamp":"2018-02-

22T14:13:45.919+00:00","error":false,"errorStacktrace":null,"message":"OK","exportRecordCount":11,

"deleteRecordCount":0,"upsertRecordCount":11}}

Exportierte Nutzerdaten werden als Snapshot in einer H2-Datenbank hinterlegt. Beim erneuten Export erfolgt über diese Datenbank der Delta-Abgleich. Hieraus ergeben sich die Aktions-Kommandos „INSERT“, „UPDATE“ und „DELETE“ für die CSV-Datenstruktur.

Die enthaltene ID kann im Folgenden dazu genutzt werden, um die exportierten Nutzerdaten als CSV-Datei bereitzustellen. Dazu ist der nachfolgende Service unter Angabe einer der exportID aufzurufen:

<http-server>/secmes-ldap-simsme-exp/commands/exportInfo/{exportId}/download

Auf diesem Weg können alle bislang durchgeführten Exporte als CSV-Datei bereitgestellt werden.

Neben der direkten Verwendung der Service-Methoden steht zusätzlich das Swagger UI zur Verfügung, über das die Parametrisierung der Aufrufe per UI erfolgen kann.

Über das Swagger UI stehen alle Services zur Verfügung, die durch den LDAP-Adapter angeboten werden. Das Swagger UI wird über die folgende URL erreicht:

<http-server>/secmes-ldap-simsme-exp/swagger-ui.html

Der Zugriff auf die LDAP-Instanz als auch das Mapping der LDAP-Attribute auf die CSV-Datenstruktur ist konfigurativ im Adapter hinterlegt. Weitere Informationen hierzu finden sich im Kapitel III.6.2

4 Statische Struktur

4.1 Paketstruktur

Der LDAP-Adapter ist in mehrere Pakete (Java Packages) strukturiert. Die Packages finden sich als Subpackages im Pfad de.dpag.simsme.ldapexport.

Die folgenden zentralen Subpackages realisieren die Funktionalität des LDAP-Adapters:

Adapter

implementiert den Zugriff auf den LDAP-Provider und definiert das Mapping der Attribute.

Configuration

implementiert das Auslesen der Komponenten- und LDAP-Provider-Attribute aus der Konfigurationsdatei der Anwendung.

Controller

stellt die Service-Schnittstelle der Komponente bereit.

Domain

definiert die Entitäten des LDAP-Adapters.

Processor

realisiert die einzelnen Kommandos, die bei Aufruf der Service-Methoden ausgelöst werden.

Service

implementiert die Generierung der exportierten Daten als CSV-Datei.

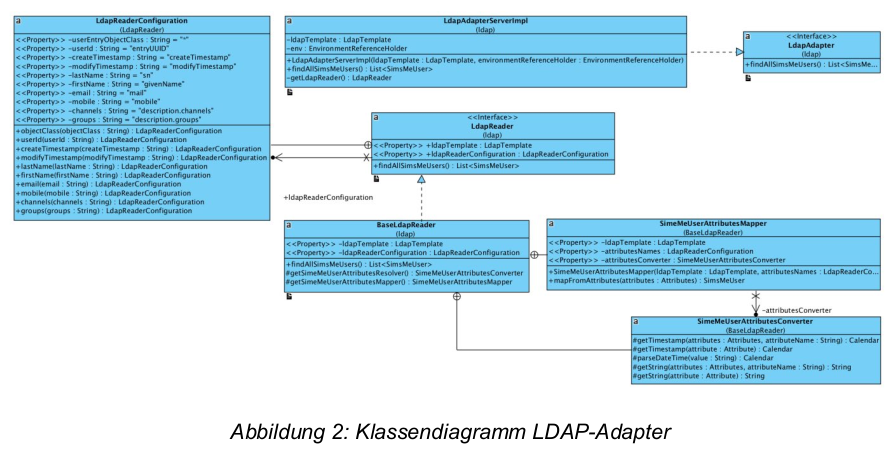

4.2 Klassenstruktur

Adapter

Im Package de.dpag.simsme.ldapexport.adapter.ldap sind die Klassen zur Anbindung an den LDAP-Provider realisiert.

Ausgangspunkt ist die Klasse LdapAdapterServerImpl. Diese stellt die Methode zum Auslesen der Nutzerdaten zur Verfügung.

Das Auslesen der Nutzerdaten erfolgt über die Klasse BaseLdapReader, die das Interface LdapReader implementiert.

Basierend auf den Konfigurationsdaten zum LDAP-Provider (siehe Kapitel III.6.1) wird eine Instanz des LdapReader in der Klasse LdapAdapterServerImpl erzeugt. An diese wird anschließend das Auslesen der Daten delegiert.

Der konkrete Zugriff auf einen LDAP-Provider ist unter Verwendung von Spring realisiert. Hierzu werden die Klassen LdapTemplate, LdapQueryBuilder und SearchScope verwendet.

Die Implementierung des LDAP-Adapters ist unabhängig vom LDAP-Provider und wird ausschließlich per Konfiguration an einen konkreten Provider gebunden.

Auf diese Weise können LDAP-Produkte unterschiedlicher Hersteller (bspw. OpenLDAP) adressiert werden.

Die zugehörigen Konfigurationsinformationen sind im Kapitel III.6.1 beschrieben. Die Zusammenhänge der Klassen finden sich in der nachfolgenden Abbildung.

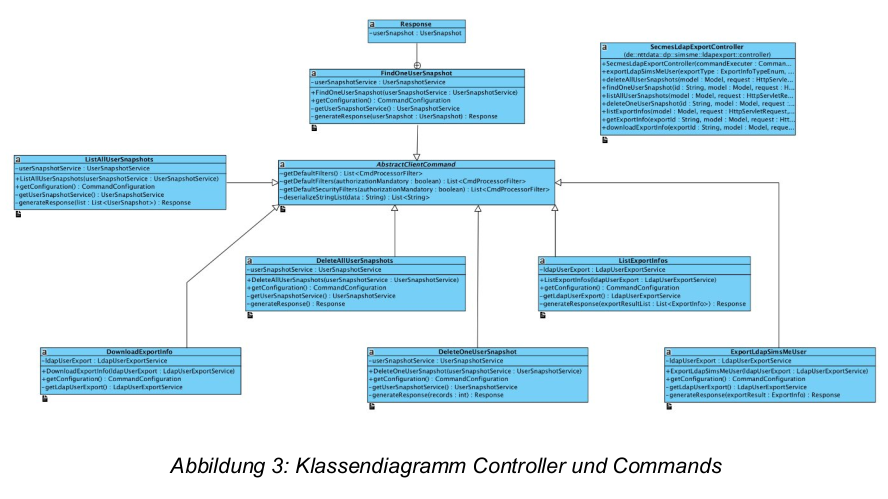

Controller und Commands

Die nach außen verfügbare Schnittstelle des LDAP-Adapters wird durch Klassen im Package de.dpag.simsme.ldapexport.controller realisiert.

Die Klasse SecmesLdapExportController realisiert die nach außen verfügbaren Services auf Basis des Command-Patterns. Jeder Service entspricht einem Command.

Für jeden nach außen verfügbaren Service gibt es eine Command-Implementierung, die die zugehörige Funktionalität realisieren. Jede Command-Klasse (bspw. ExportLdapSimsMeUser) leitet sich von der Oberklasse AbstractClientCommand ab.

Das protokollbezogene Handling der HTTP-basierenden Aufrufe ist in den Oberklassen AbstractCommandController und AbstractApplicationController abstrahiert. Auch hier wird das Spring-Framework für den technischen Umgang verwendet.

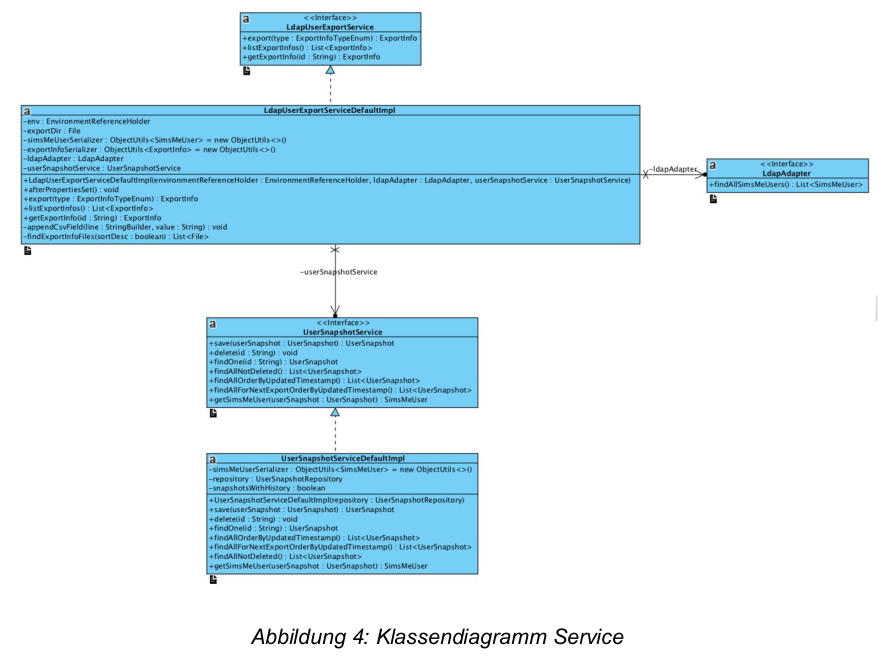

Service

Die Klassen im Package de.dpag.simsme.ldapexport.service realisieren die Generierung der Exportinformationen und -dateien als auch die Persistierung exportierter Daten in eine Datenbank (in diesem Fall H2) sowie den Zugriff darauf.

In der Klasse UserSnapshotServiceDefaultImpl werden alle datenbankbezogenen Persistenzmethoden realisiert. Dies beinhaltet das Speichern von Nutzerdaten aus einem LDAP-Provider als auch das Auslesen dieser.

Die Klasse LdapUserExportServiceDefaultImpl verwendet diese Methoden zum Auslesen und Erzeugen von Export-Information (ExportInfo). Wesentliche Aufgabe der Klasse ist jedoch die Generierung einer Repräsentanz von Nutzerdaten als CSV-Datei.

Beide Implementierungen verwenden die Spring-Mechanismen zur Konfiguration.

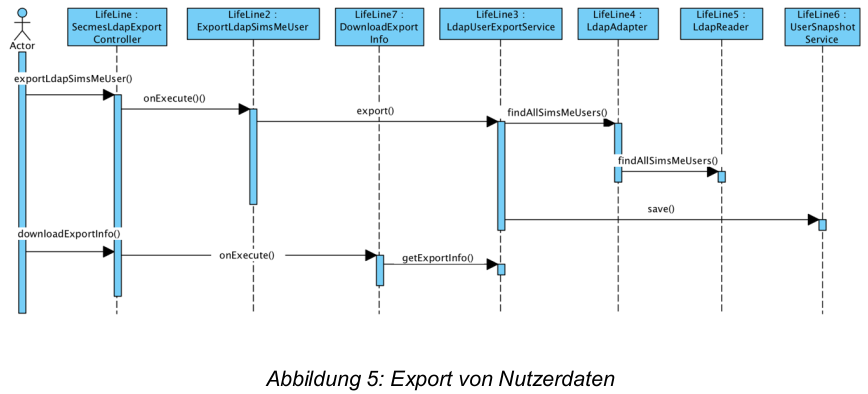

5 Dynamische Struktur

Der nachfolgende Ablauf zeigt die Aufrufkette beim Exportieren von Nutzerdaten:

Die nachfolgende Tabelle erläutert die oben dokumentierten Schritte in kurzer Form:

Schritt |

Methode |

Beschreibung |

|---|---|---|

1 |

exportLdapSimsMeUser |

Entgegennahme des HTTP-Requests |

2 |

onExecute |

Start des Exports |

3 |

export Start |

LDAP-Anfrage und Erzeugung Ergebnisdateien |

4 |

findAllSimsMeUsers |

Aufbereitung der LDAP-Anfrage |

5 |

findAllSimsMeUsers |

Auslesen der Nutzerdaten aus dem LDAP-Provider |

6 |

save |

Speicherung der Daten in H2-Datenbank |

7 |

downloadExportInfo |

Entgegennahme des HTTP-Requests |

8 |

onExecute |

Start des Downloads |

9 |

getExportInfo |

Identifizierung und Download der CSV-Datei |

Tabelle 4: Schritte zum Export von Nutzerdaten

6 Konfiguration

Der LDAP-Prototyp wird über mehrere Konfigurationsdateien an den konkreten Einsatz angepasst.

6.1 Anwendungskonfiguration

Die Konfiguration der Spring Beans erfolgt in der Datei application.yml (YAML-Datei).

Für weitere Umgebungen (bspw. lokale Entwicklung) können Konfigurationsdateien angelegt werden, die der jeweiligen Umgebung gerecht werden. Die Benennung erfolgt über einen Postfix (bspw. application-local.yml).

In der Konfigurationsdatei werden u. a. der Port der Anwendung, Logging-Verhalten und die Datenbank konfiguriert.Weiterhin sind hier auch die Zugriffsinformationen des LDAP-Providers hinterlegt.

Eine beispielhafte Konfiguration ist im Folgenden zu sehen.

ldap:

url: ${LDAP_URL:ldap//secmes-ldap:389}

base: ${LDAP_BASE:dc=simsme}

user: ${LDAP_USER:cn=admin,dc=simsme}

password: ${LDAP_PASSWORD:password}

readerImplementationClass: ${LDAP_READER_IMPLEMENTATION_CLASS:}

readerConfigFile: ${LDAP_READER_CONFIG_FILE:}

exportDir: ${LDAP_EXPORT_DIR:${INSTANCE_HOME:${user.dir}}/export}

Das Konfigurationselement readerConfigFile definiert die Konfigurationsdatei, in der das Mapping der LDAP-Attribute hinterlegt ist.

Das Konfigurationselement exportDir legt das Verzeichnis fest, in dem der Adapter exportierte CSV-Dateien zwischenspeichert, um diese auf Anforderung zur Verfügung zu stellen.

6.2 Mapping LDAP-Attribute

Das Mapping der LDAP-Attribute auf die ginlo-Nutzerdaten wird konfigurativ definiert. Die Konfiguration erfolgt im JSON-Format und wird in der Datei LdapReaderConfiguration.json beschrieben.

Neben den ginlo-Attributen ist hier auch festlegt, wo die Nutzerdaten in der Datenstruktur des LDAP-Providers zu finden sind.

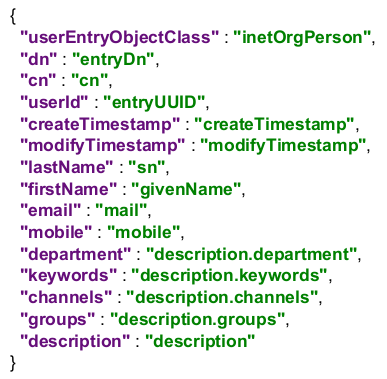

Im Folgenden ist eine beispielhafte Konfiguration dargestellt. Mittels der Merkmale cd, dn und userEntryObjectClass ist festgelegt, welches Objekt auf die Nutzerdaten zu mappen ist:

IV LDAP-Importer

Hinweis

Dieser Bereich wird überarbeitet; veraltete Links funktionieren nicht mehr.

Bei speziellen Fragen wenden Sie sich bitte per E-Mail an b2b-support@ginlo.net .

Der LDAP-Importer verarbeitet die Daten des LDAP-Adapters und integriert diese automatisiert in das ginlo Management Cockpit. Dabei kann der Prozess autark und ohne zusätzliche Administrator-Interaktion arbeiten.

Insbesondere bei großen Firmen sollen manuelle Prozesse vermieden werden, um den Aufwand für die Verwaltung der eigenen Mitarbeiter möglichst gering zu halten.

Um dies zu realisieren, können über die REST-Schnittstelle LDAP-Importdateien hochgeladen, deren Status abgefragt und das Ergebnisprotokoll ermittelt werden.

1 Voraussetzungen

Für die allgemeine Verwendung der REST-Schnittstelle ist eine Authentifizierung notwendig.

Zum einen wird ein spezieller Nutzer benötigt, welcher sich mittels Basic-Authentifizierung gegen das System anmeldet und zum anderen ein Clientzertifikat.

Das Anlegen eines solchen Nutzers erfolgt über das ginlo Management Cockpit durch den Administrator. Dafür ist unter den Einstellungen der Button LDAP API aktivieren zu finden.

Eine genaue Anleitung zum Anlegen eines API-Nutzers finden Sie in der ginlo Management Cockpit Dokumentation.

Intern wird durch den Administrator ein neuer Stellvertreter vom Typ „apiuser“ angelegt. Für diesen Nutzer wird ein Passwort erzeugt und ein Clientzertifikat generiert. Das öffentliche Clientzertifikat wird analog einer Stellvertretung auf den Servern verteilt.

Wenn ein API-Nutzer angelegt wurde, dann kann der Administrator über die Funktion Zugangsdaten anzeigen sich die Zugangsdaten (Nutzername + Passwort) anzeigen lassen und das öffentliche Clientzertifikat herunterladen, um dessen Richtigkeit zu überprüfen.

Den privaten Teil des Zertifikats bekommt der angemeldete Administrator auf seine hinterlegte E-Mail-Adresse gesendet.

Mit diesen Zugangsdaten kann der Kunde die Cockpit-API ansprechen. Die Authentifizierung erfolgt dabei über zwei Komponenten: Der Nutzername und das Passwort wird als Basic-Auth übergeben, und als zweiter Faktor dient das Clientzertifikat.

Sollten diese Zugangsdaten kompromittiert sein, kann der Administrator über die Cockpit-Oberfläche ein neues Passwort generieren und ggf. auch ein neues Clientzertifikat erzeugen. Die vorhandenen Zugangsdaten verlieren damit ihre Gültigkeit.

2 Cockpit REST-Client – Beispielimplementierung

Die genaue Spezifikation der von ginlo bereitgestellten REST-Schnittstelle ist in einer Swagger-Datei festgehalten. Diese kann hier heruntergeladen werden.

Für eine vereinfachte Integration in die firmeneigenen Strukturen ist eine automatische Generierung eines Clients mithilfe dieser Datei über Swagger UI möglich.

Die nachfolgenden Punkte beschreiben eine detaillierte Verwendung des Clients an einigen Beispielen und beinhalten nützliche Hinweise zur Anpassung des generierten Clients.

2.1 Abhängigkeiten (Packages)

Damit der von Swagger generierte Client lauffähig ist, sind einige Abhängigkeiten notwendig, welche dem Projekt hinzugefügt werden sollten. Dazu zählen:

gson-2.8.1.jar

gson-fire-1.8.0.jar

logging-interceptor-2.7.5.jar

okhttp-2.7.5.jar

okio-1.6.0.jar

swagger-annotations-1.5.15.jar

threetenbp-1.3.5.jar

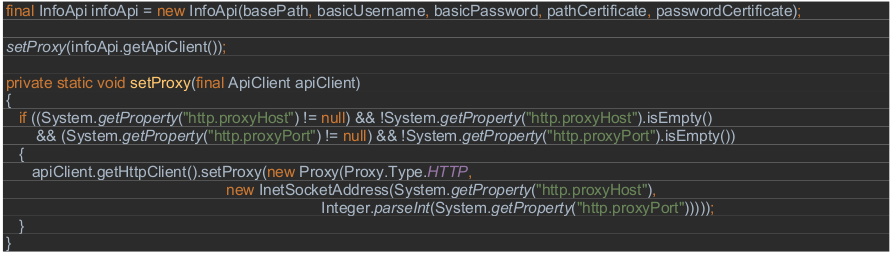

2.2 Verwendung eines Proxys

Einige Unternehmen sehen für die firmenübergreifende Kommunikation die Verwendung eines Proxy-Servers vor. Der generierte Swagger-Client unterstützt nativ nicht die Verwendung eines Proxys.

Folgender Code zeigt beispielhaft die Integration eines eigenen Proxys:

Im Speziellen kann dies über die Verwendung von Runtime-Properties gelöst werden. Diese können dann, wie im oberen Codebeispiel gezeigt, ausgelesen werden.

Ein endgültiger Aufruf des Import-Clients kann dann wie folgt aussehen: java -Dhttp.proxyHost=proxy.de -Dhttp.proxyPort=5555

2.3 Überprüfung der Verbindung

In der Swagger-Datei ist eine Funktion namens checkConnection definiert, welche es ermöglicht, die Konnektivität zu der REST-Schnittstelle zu überprüfen. Dabei steht die Identifikation der Erreichbarkeit der Schnittstelle im Vordergrund.

Ist eine Verbindung über ein Zertifikat und Basic-Authentifizierung hergestellt, sind die Grundlagen für die Verwendung der weiteren Funktionen, für die eine Authentifizierung erforderlich ist, geschaffen.

Folgender Beispielcode zeigt den Aufruf der Funktion:

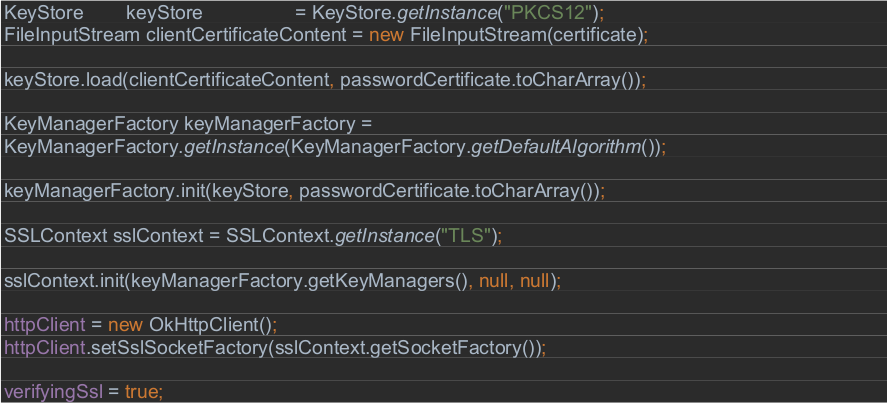

2.4 Verwendung des Client-Zertifikats

Die Unterstützung eines Client-Zertifikats wird nicht automatisch durch Swagger UI generiert und muss nachgepflegt werden.

Der folgende Codeausschnitt zeigt beispielhaft, wie ein übergebenes Zertifikat mit dem entsprechenden Zertifikat-Passwort an den HTTP-Client übergeben werden kann:

Dies kann beispielsweise im Konstruktor des API-Clients realisiert werden.

Da es sich um ein PKCS12-Zertifikat handelt, wird zunächst eine Keystore-Instanz erzeugt, welche das übergebene Client-Zertifikat lädt.

Mithilfe einer KeyManagerFactory wird das Zertifikat im Anschluss entschlüsselt und an den HTTP-Client übergeben.

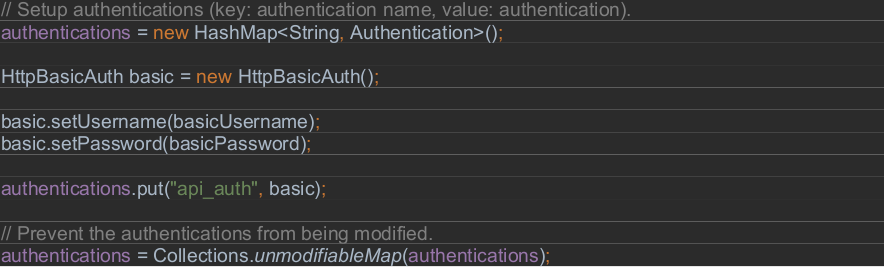

2.5 Verwendung der Basic-Authentifizierung

Der zweite Authentifizierungskanal wird über eine Basic-Authentifizierung realisiert.

Der folgende Codeausschnitt zeigt, wie diese in das Projekt integriert werden kann. Auch hier ist es möglich, jene in den Konstruktor des API-Clients einzubinden.

Wichtig ist noch, dass diese Authentifizierung als Headerparameter an den entsprechenden Request innerhalb der UserApi oder InfoApi gesetzt wird (siehe nächsten Ausschnitt).

2.6 Auslesen einer Importdatei

Die zu importierenden, aus dem LDAP-Adapter stammenden Daten können an einer bestimmten Stelle im System abgelegt werden. Der Pfad zur Importdatei kann ebenso als Parameter an den Swagger-Client übergeben werden und der Inhalt der Datei in folgender Form ausgelesen werden.

2.7 Beispieldurchführung eines Imports

Nachdem die Daten erfolgreich an den Swagger-Client übergeben wurden, kann der Import über die REST-Schnittstelle gestartet werden.

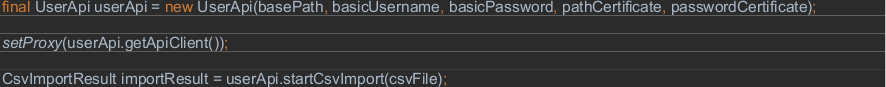

Im folgenden Codebeispiel wird gezeigt, wie eine Instanz der UserApi mit den entsprechenden Credentials erzeugt, ein Proxy registriert und der Import gestartet wird:

Das Resultat wird durch ein CsvImportResult repräsentiert, wie es im YAML-File beschrieben ist.

Aus diesem Resultat kann nun die ImportId extrahiert werden, was durch die Funktion getImportId realisiert wird. Die ImportId ist ein eindeutiges Identifikationsmerkmal des Imports und kann auch nur von der entsprechenden Company ausgelesen werden.

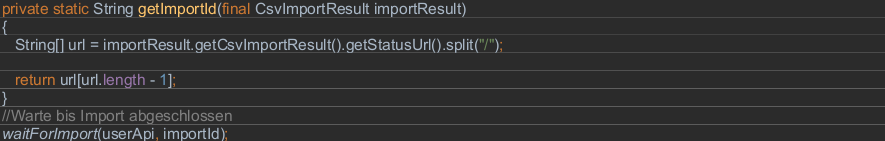

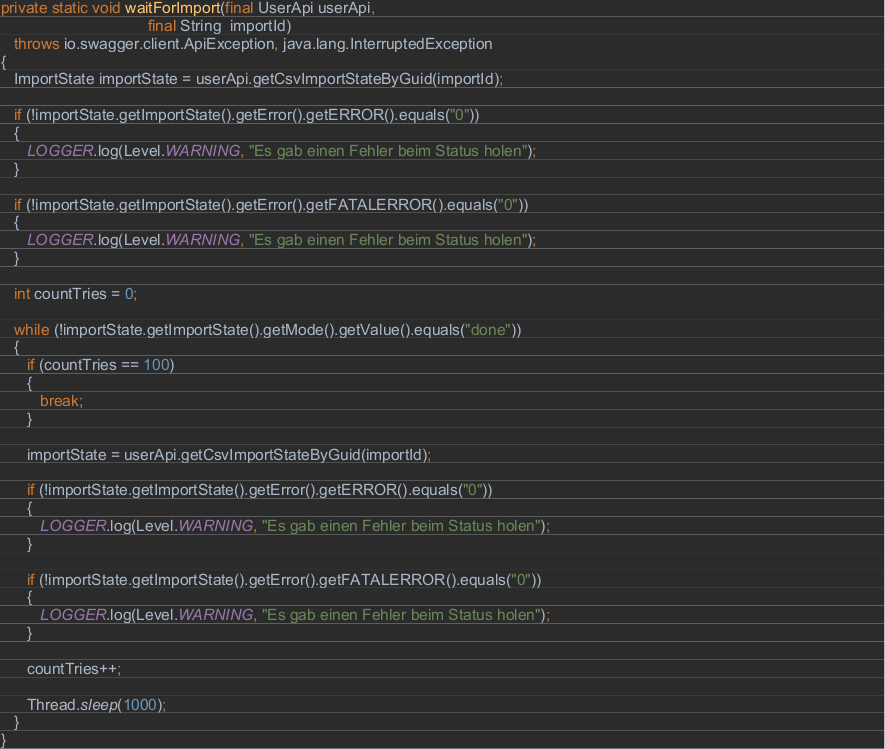

Die Abfrage des ImportStates ermöglicht das Erkennen des Status des Imports. Durch regelmäßiges Polling gegen die REST-Schnittstelle wird die Fertigstellung interpretiert.

Wechselt der Status auf den Zustand „done“, ist der Import abgeschlossen. Neben dem Status liefert der ImportState auch Informationen über aufgetretene Fehlerlevel in den Stufen INFO, WARNUNG, ERROR und FATAL_ERROR.

Die Methode „waitForImport“ zeigt beispielhaft die Verwendung des Abfragens des ImportStates.

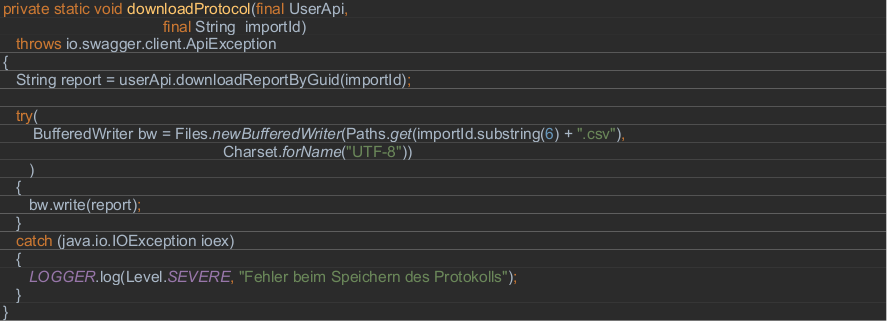

2.8 Speichern des Ergebnisprotokolls

Nach Abschluss des Imports kann das vollständige Protokoll heruntergeladen werden. Während der Durchführung wird ein Prüfbericht geliefert. Der komplette Ergebnisbericht wird erst angeboten, wenn der Import den Status „done“ angenommen hat.

Folgendes Codebeispiel zeigt das Speichern des Ergebnisses in einer csv-Datei.

2.9 Speichern der Importübersicht

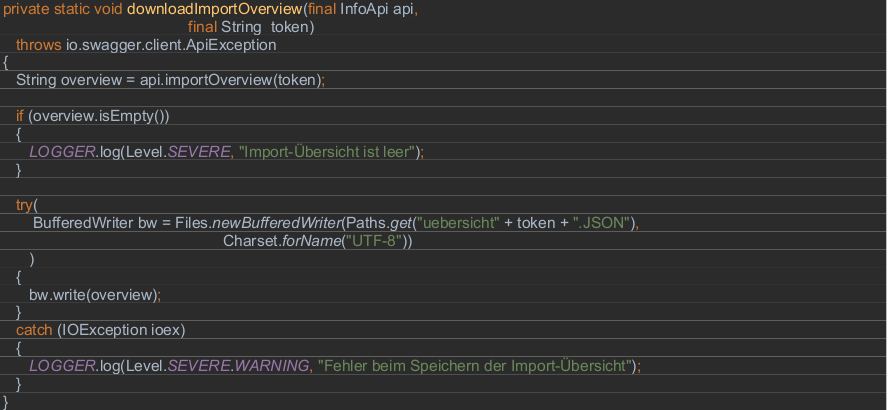

Die Speicherung der Übersicht eines Imports ist ebenfalls möglich. Das Beispiel zeigt die Abfrage der Übersicht des Imports über die REST-API und der darauffolgenden Persistierung.

2.10 Automatisierungsmöglichkeit des LDAP-Importers

Mit Hilfe eines Batch-Skripts kann der LDAP-Importer automatisiert aufgerufen werden. Beispielsweise kann der Inhalt des Skriptes wie folgt aussehen:

SET PATH=C:\Program Files\Java\jre1.8.0_191\bin\;%PATH%;

java -Dhttp.proxyHost=unknown.proxy.com -Dhttp.proxyPort=1234 -jar

CockpitClient.jar [Basis Url der Management Cockpit Api] [apiUserName]

[apiUserPasswort] [Zertifikat] [Zertifikatspasswort] [Importdatei] [Authentifizierungstoken]

Für die vollständige Funktionalität des Swagger-Clients ist mindestens Java 8 notwendig.

— ENDE der LDAP-Schnittstellenbeschreibung —

Wichtig

ACHTUNG: Baustelle!

Dieser Abschnitt befindet sich in Überarbeitung!

Bei Fragen wenden Sie sich bitte per E-Mail an unsere Supportabteilung.

Wir bitten um Ihr Verständnis.

10.3.1.6. EMM-Rollout

Ergänzend zum Rollout der App über das ginlo Management Cockpit kann die Anwendung auch über bestehende Enterprise-Mobility-Management-Lösungen (EMM) auf die Geräte der Nutzer verteilt und registriert werden. Kompatible EMM-Lösungen müssen den AppConfig-Standard und damit auch Android for Work (ab Android 5.0) beziehungsweise Managed App Configuration (ab iOS 8.0) unterstützen.

Warnung

Stellen Sie vor dem Rollout sicher, dass die verwendeten E-Mail-Adressen der Nutzer nicht bereits anderweitig (beispielsweise wegen vorangegangener Tests) mit einem ginlo Business Account verknüpft sind. Dies kann zu Problemen beim Rollout führen!

Bevor Sie mit dem Rollout per EMM beginnen, kontaktieren Sie in diesem Fall den ginlo Support; verwenden Sie dazu am besten Ihre Willkommens-E-Mail und bitten um lokale Löschung dieser alten Accounts.

Die Zuweisung von Lizenzen und die Steuerung des Designs, der Gruppen und Kanäle erfolgen über das ginlo Management Cockpit. Die Konfiguration der App-Settings (Passwort-Richtlinie etc.) kann entweder über das ginlo Management Cockpit oder direkt aus dem EMM erfolgen. Dabei können im EMM vorgenommene App-Konfigurationen ggf. die Regeln aus dem ginlo Management Cockpit überschreiben.

Bemerkung

Bitte beachten Sie, dass diese Einstellungen entweder im ginlo Management Cockpit oder im EMM vorgenommen werden sollten!

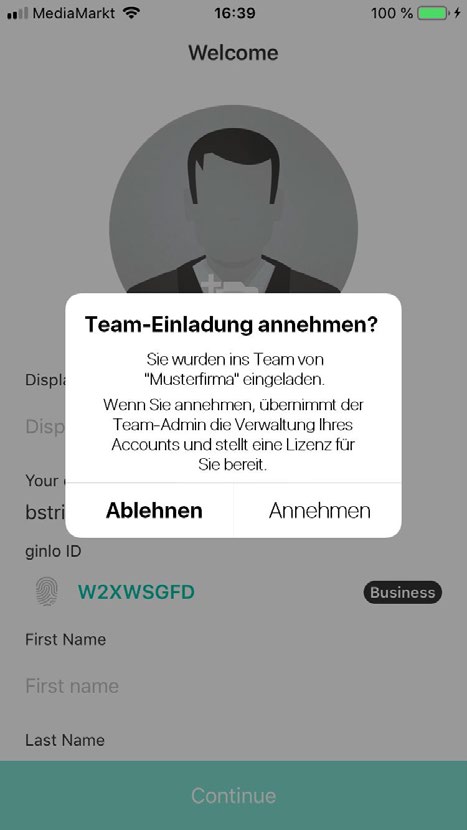

Für den Rollout an eine große Zahl an Nutzern empfiehlt sich die automatische EMM-Registrierung über die vorhandene EMM-Lösung. Dies hat folgende Vorteile:

Rollout über die vorhandene EMM-Lösung in den sicheren EMM-Container auf dem Gerät

Schnellregistrierung der Nutzer mit LDAP-Daten und Verkürzung der Prozess-Schritte

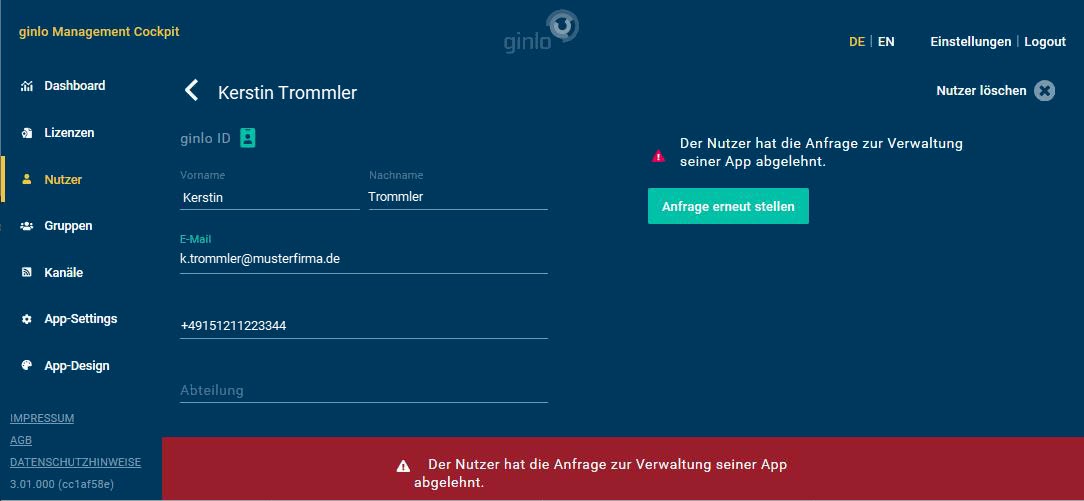

Verringerung der Fehlermöglichkeiten durch die Nutzer, z. B. Ablehnung der Team-Einladung und damit der App-Verwaltung

Automatische Zuweisung von Lizenzen über das Backend

Automatischer Import von Nutzerdaten in das ginlo Management Cockpit

10.3.1.6.1. Kurzanleitung für MobileIron

Gehen Sie für den automatischen EMM-Rollout am Beispiel MobileIron wie folgt vor:

Aktivieren Sie in den Einstellungen im ginlo Management Cockpit die Automatische EMM-Registrierung und für einen verkürzten Rollout auch Schnell-Registrierung auf Endgerät erzwingen.

Bemerkung

Wenn Schnell-Registrierung aktiviert ist, erfolgt die Registrierung vollautomatisch, ohne dass Administrator oder Nutzer in den Prozess eingreifen müssen. Nutzen Sie diese Funktion allerdings nicht, wenn in Ihrem Unternehmen bereits ginlo Business auf verwalteten Endgeräten installiert ist, da sonst bereits vorhandene Nutzer-Accounts beim Rollout überschrieben werden.

Des Weiteren ist Voraussetzung für den EMM-Rollout, dass die Company-Domain, z. B. @IhreFirma.de, im ginlo Management Cockpit mit Ihrer registrierten Domain im EMM übereinstimmt!

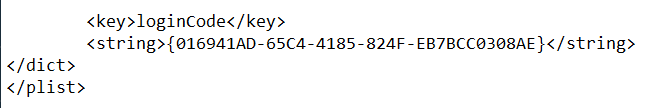

Kopieren Sie das nun angezeigte Sicherheitstoken. Fügen Sie das Token in die EMM Rollout Plist ein, die Sie auf unserer Website im Support-Bereich unter der Rubrik Hilfreiche Links finden. Achten Sie darauf, dass auch die {}-Klammern korrekt in den String kopiert werden. Die Plist mit Token ist später wichtig und dient der Zuordnung zum ginlo Management Cockpit.

Optional sollten Sie vor dem Rollout das App-Design im ginlo Management Cockpit anpassen, damit dieses direkt ab der Nutzer-Registrierung greift. Wenn Sie das Standard-Design verwenden möchten, können Sie sich jetzt aus dem ginlo Management Cockpit ausloggen - der Rollout erfolgt im Weiteren über das EMM.

Öffnen Sie Ihr EMM und legen Sie, sofern noch nicht geschehen, Nutzer auf Basis der LDAP-Daten mit Namen, Vornamen und E-Mail-Adressen an. Diese Daten werden später für die automatische App-Registrierung verwendet und müssen dann nicht mehr vom jeweiligen Nutzer vergeben und verifiziert werden.

Weisen Sie Nutzern ein oder mehrere Labels zu, damit Sie die App an verschiedene Empfänger-Gruppen verteilen können.

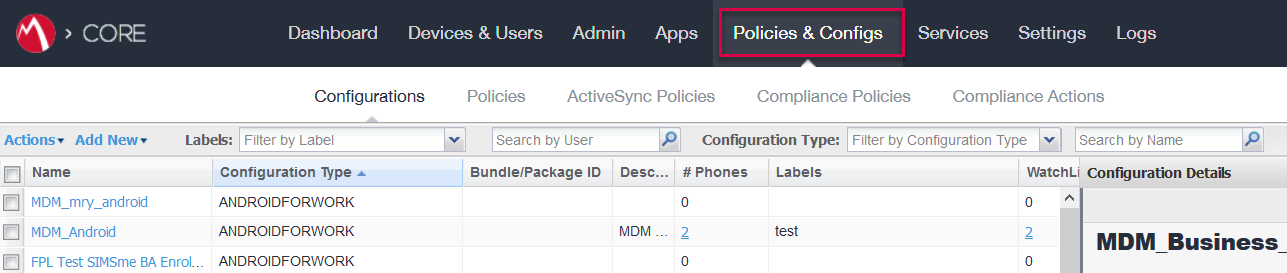

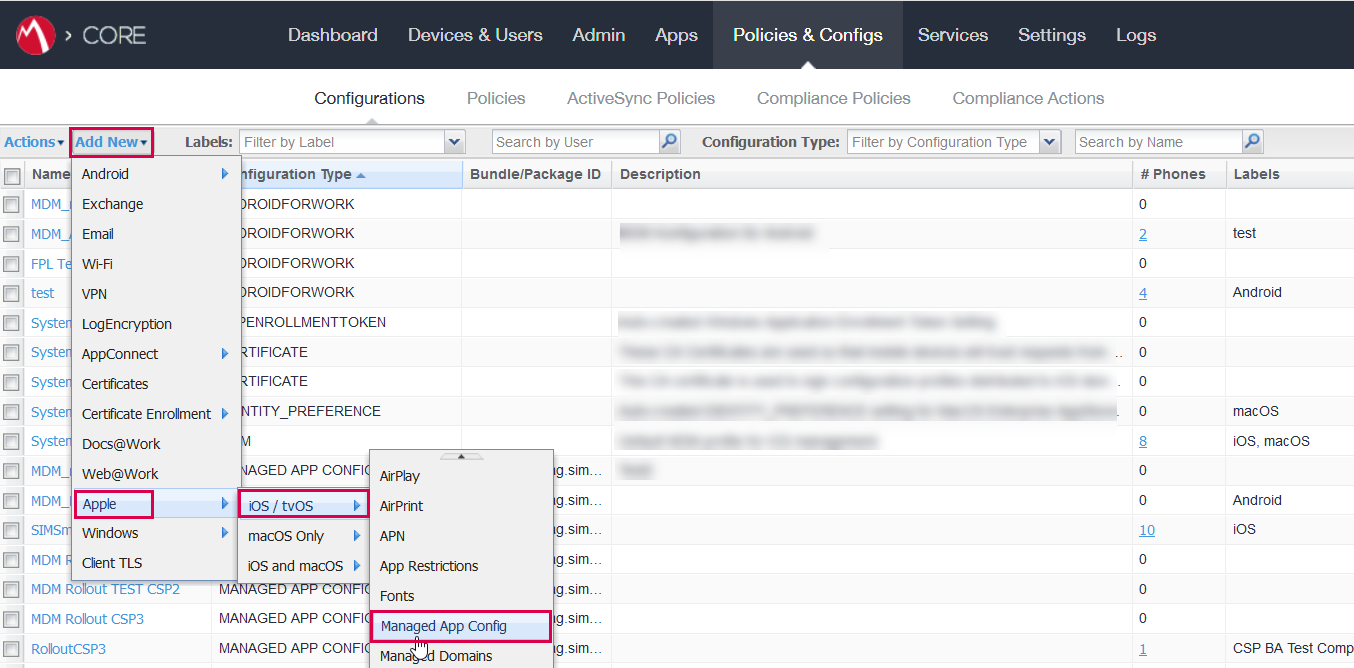

Legen Sie unter Policies & Configs -> Configuration ein neues Konfigurationsprofil an. Verwenden Sie Android Enterprise für Android oder Managed App Config für iOS. Fügen Sie dem Profil die zuvor mit Ihrem ginlo Business Sicherheitstoken versehene Plist hinzu. Weisen Sie das Konfigurationsprofil anschließend dem bzw. den Labels zu.

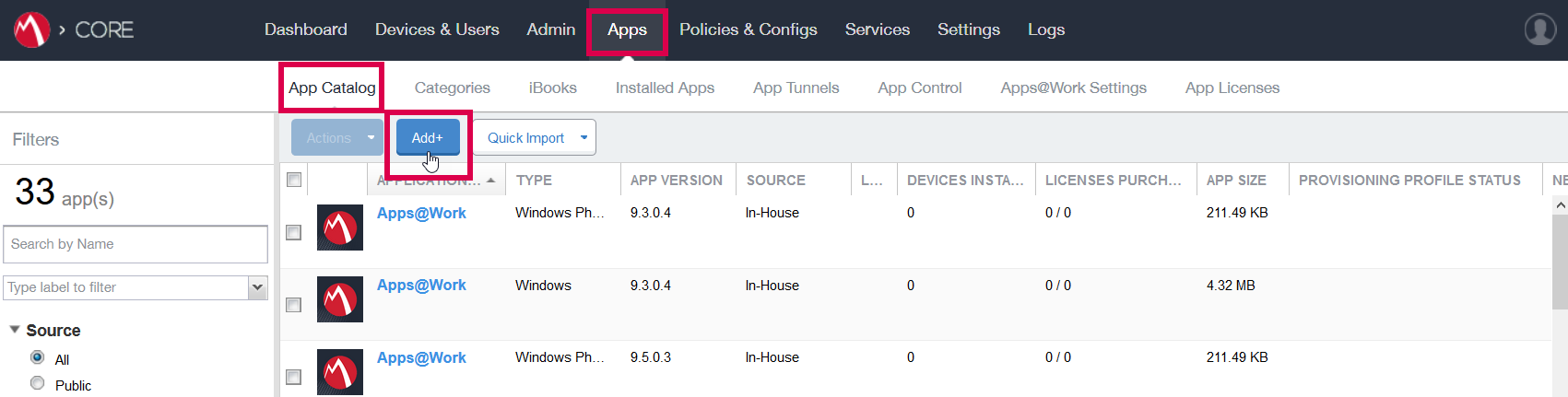

Wechseln Sie zu Apps -> App Catalog, klicken Sie auf Add, und suchen Sie in Google Play bzw. iTunes nach der ginlo Business App. Beim Import der App können Sie auch - soweit gewünscht - direkt im App Catalog die App Configurations definieren, z. B. Passwort- und Chat-Richtlinie.

Verteilen Sie die App auf die entsprechenden Labels. Die App wird im EMM-Container ausgerollt, und die Nutzer müssen ihrerseits nur noch die Registrierung durch Klick auf das App-Icon starten und danach Account erstellen wählen.

Die automatische App-Registrierung greift auf die LDAP-Daten (Name, Vorname, E-Mail- Adresse) und das Sicherheitstoken zu, akzeptiert die Verwaltung durch das ginlo Management Cockpit, lädt das E- Mail-Verzeichnis der Firma und weist dem Nutzer eine gültige Lizenz zu.

Wenn die App-Einstellungen es vorschreiben, muss der Nutzer abschließend noch ein persönliches Passwort für den App-Container vergeben. Ist kein Passwort erforderlich, kann der Nutzer diesen Schritt überspringen und später über die App-Einstellungen starten.

Beim nächsten Login am ginlo Management Cockpit werden (nur) die registrierten Nutzer automatisch aus dem EMM-Prozess importiert, und Sie können beginnen, Gruppen und Kanäle zu erstellen und Nutzer zuzuweisen.

10.3.1.6.2. Dokumentation für MobileIron

INHALTSVERZEICHNIS

II Nutzer und Geräte in MobileIron hinzufügen

1 Im Browser hinzufügen

2 Auf iOS-Geräten hinzufügen

III Apps mit MobileIron verwalten

1 App hinzufügen

2 Update einer App hinzufügen

IV Einstellungen der App konfigurieren

1 Einstellungen anlegen

1.1 Plist konfigurieren

1.2 Einstellungen unter MobileIron einspielen

2 Liste der Konfigurationsparameter

I Komponenten

Die folgenden Komponenten werden für die Nutzung der ginlo Business App mit AppConfig über die Mobile-Device-Management-Plattform von MobileIron benötigt:

MobileIron Administration Platform

eine Server-basierte Konsole von MobileIron, die es dem Unternehmen ermöglicht, AppConfig-unterstützte Apps wie ginlo Business automatisch zu konfigurieren, im Unternehmen zu verteilen, Richtlinien für die Verwendung zu erstellen, App-Funktionen zu steuern und ggf. die Anwendung auf bestimmten Geräten zu löschen.

AppConfig Community

Die AppConfig Community vereinfacht die Einführung und den Einsatz von mobilen Enterprise-Anwendungen unter einem einheitlichen Ansatz. Die umfangreichen Konfigurations- und Sicherheitsmöglichkeiten basieren auf der von Apple bereitgestellten Managed App Configuration unter iOS 8 und höher.

ginlo Business iOS App

Die Business-Version von ginlo für iOS unterstützt Managed App Configuration und ermöglicht so die in diesem Dokument beschriebene Steuerung der Parameter.

Die App ist erhältlich im iTunes App Store und erfordert für die Nutzung eine Nutzerlizenz, die auf der ginlo Website bestellt werden kann.

II Nutzer und Geräte in MobileIron hinzufügen

1 Im Browser hinzufügen

Öffnen Sie die MobileIron-Konsole im Browser, und melden Sie sich an.

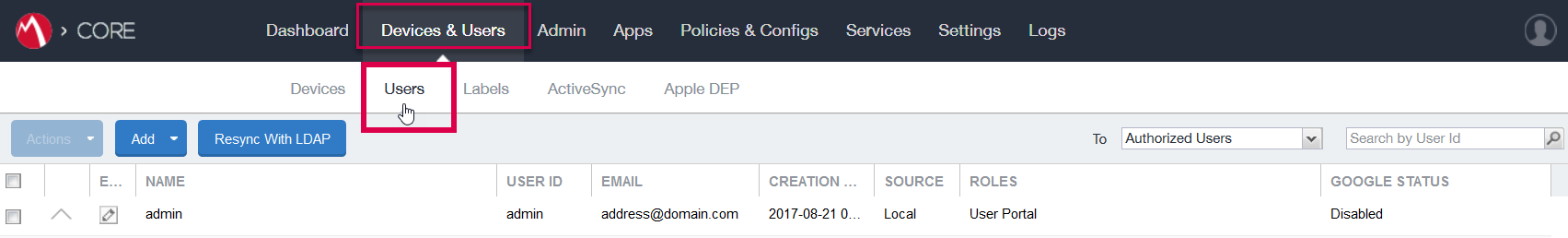

Zum Anlegen eines Nutzers wählen Sie den Reiter Devices & Users aus und klicken auf Users.

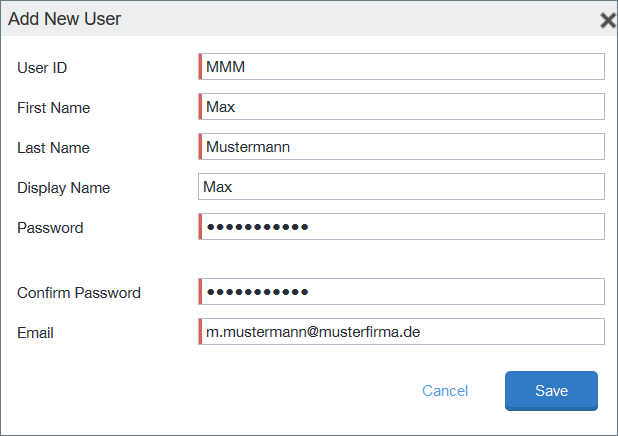

Klicken Sie im Reiter Users auf Add und Add Local User. Geben Sie die Nutzerdaten ein und speichern mit Save.

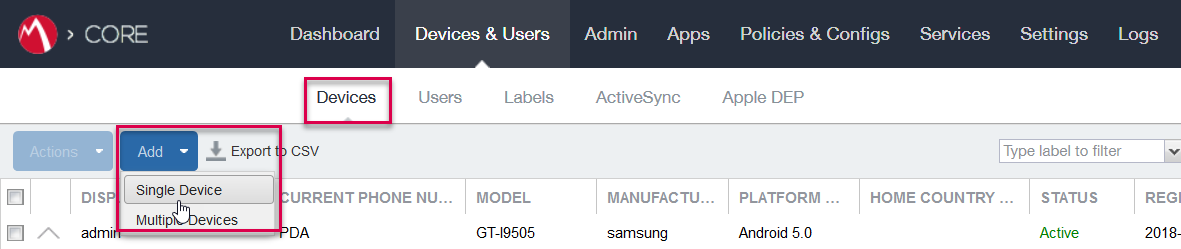

Um ein Gerät anzulegen, wechseln Sie zum Reiter Devices und öffnen Add und Single Device.

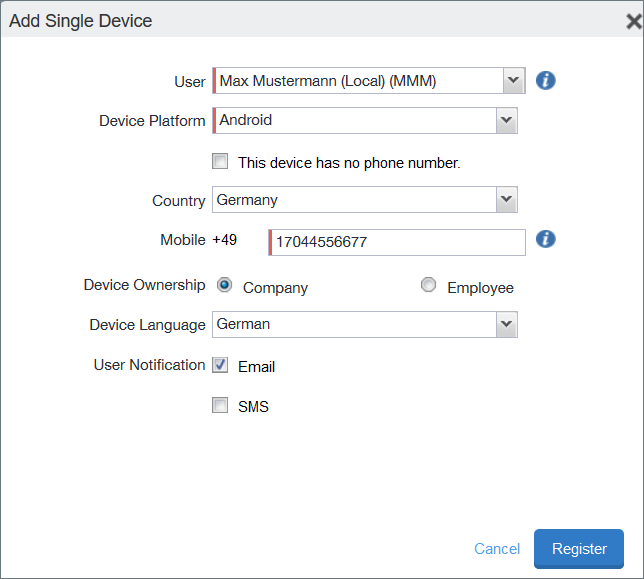

Wählen Sie in der Maske den gewünschten Nutzer und die Device Platform aus und bestätigen Sie mit Register.

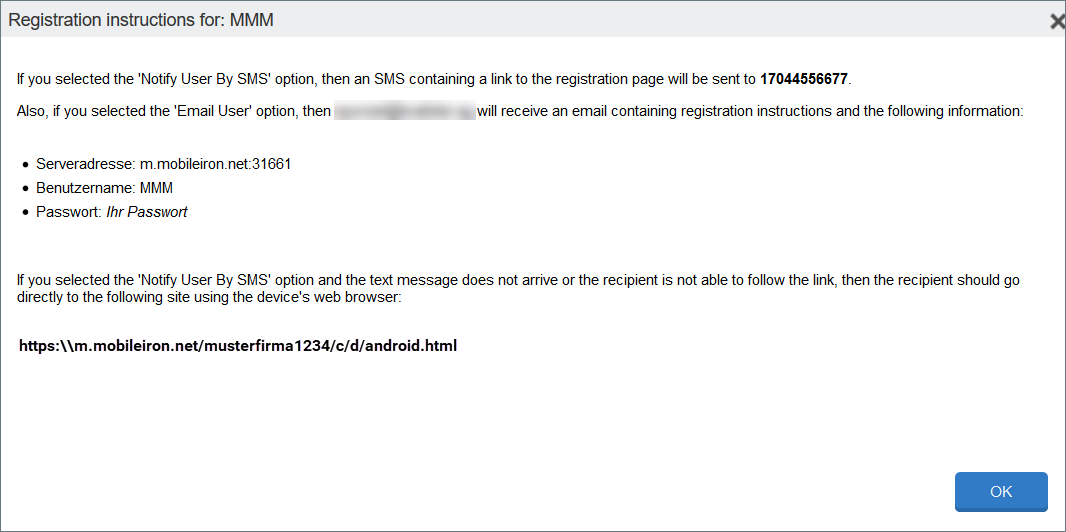

Die Zugangsdaten werden angezeigt und an die zuvor angegebene E-Mail-Adresse geschickt.

2 Auf iOS-Gerät hinzufügen

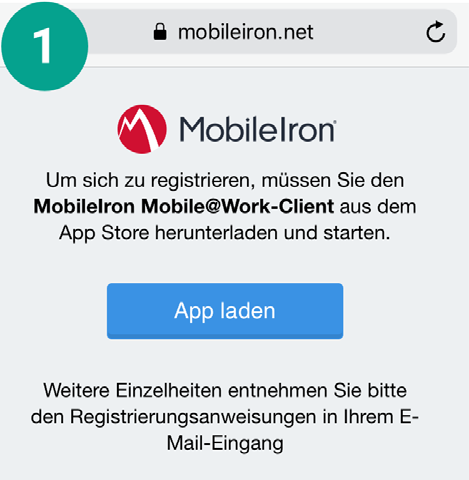

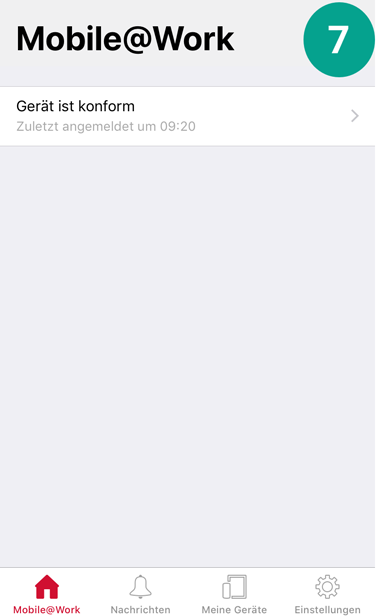

Browser auf iOS-Gerät öffnen, URL aus E-Mail eingeben und mit App laden bestätigen. Die App finden Sie auch :ref: hier.

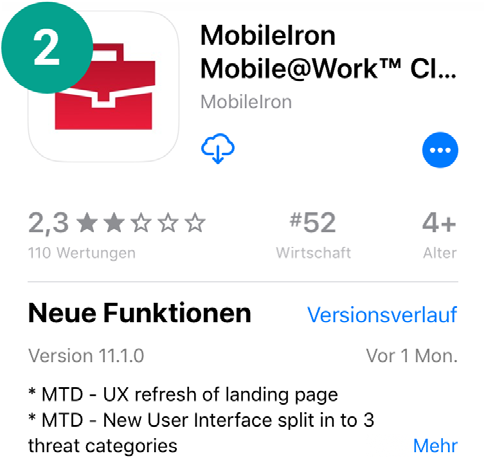

Mobile @ Work App aus App Store installieren

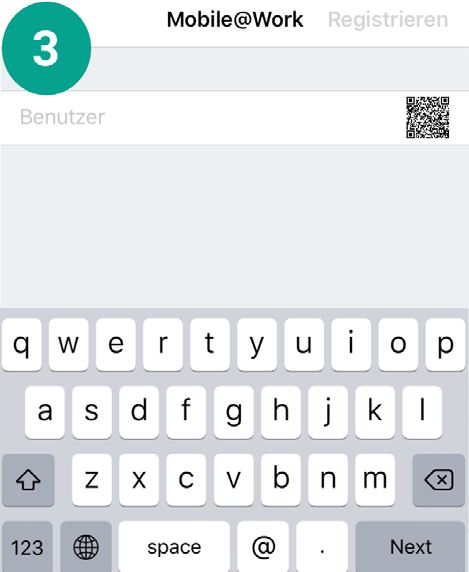

Mobile @ Work App öffnen und Benutzernamen eingeben

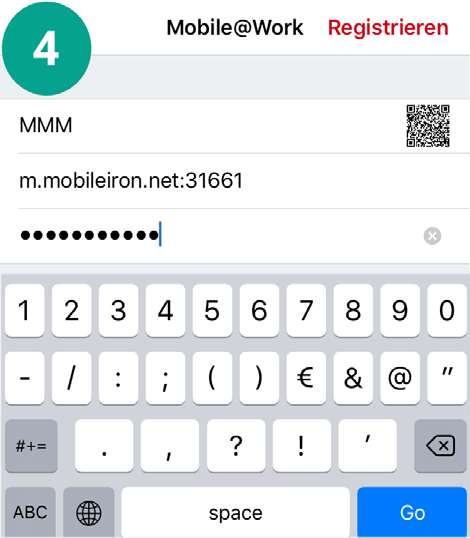

Server und Passwort eingeben; dann mit Registrieren bestätigen

Datenschutzbestimmungen durch das Betätigen von Weiter akzeptieren

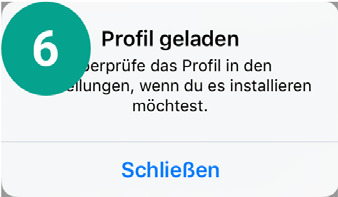

Profil komplett installieren

Die MobileIron Mobile @ Work App ist nach dem Laden des Profils auf dem Gerät verfügbar.

III Apps mit MobileIron verwalten

1 App hinzufügen

Um ginlo Business der MobileIron-Konsole hinzuzufügen und auf die Geräte der Nutzer zu verteilen, wählen Sie in der Navigation den Reiter Apps aus und klicken im App Catalog auf Add.

Wählen Sie als Quelle Apple iTunes oder bei kundenspezifischen Apps ggf. In-House aus.

Suchen Sie im App-Verzeichnis nach ginlo Business.

Markieren Sie ginlo Business in der Liste und klicken Sie dann auf Next.

In den folgenden Masken können Sie die App optional konfigurieren, z. B. Darstellung der App im App-Katalog der Nutzer mit einem Featured Banner.

Hinweis

Diese Konfigurationsschritte sind nicht relevant für den Rollout und können auch mit Skip übersprungen werden.

Die ginlo Business App erscheint dann im App Catalog. Markieren Sie die App und wählen Sie Actions und Apply To Labels.

Um die Anwendung einem Geräte-Label zuzuweisen, wählen Sie in der Liste z. B. das Label iOS aus und bestätigen Sie mit Apply.

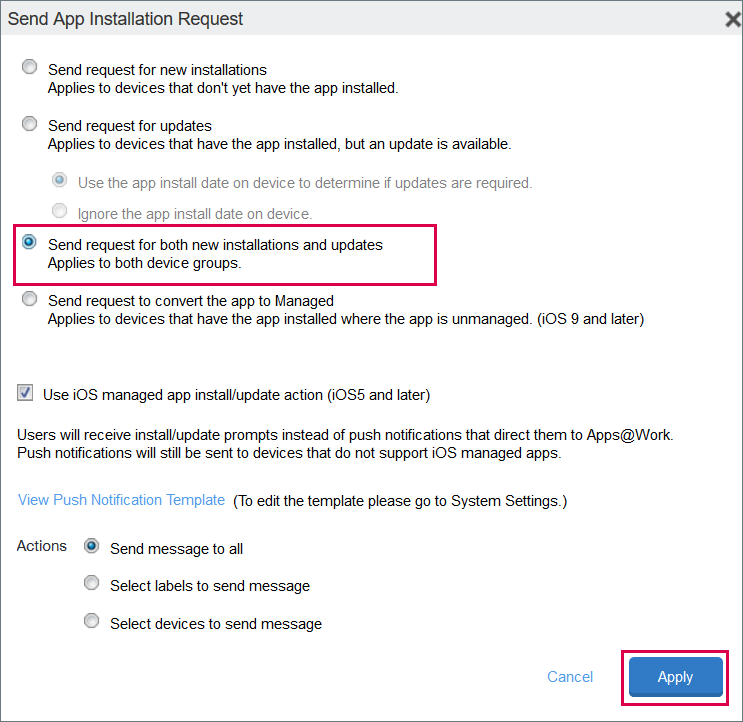

Um die ginlo Business App jetzt an die Nutzer zu verteilen, markieren Sie sie im App Catalog und wählen Actions und Send Installation Request.

Stellen Sie sicher, dass Send request for both new installations and updates aktiv ist, und bestätigen Sie mit Apply.

Nach kurzer Zeit wird auf den zugeordneten Geräten eine Push-Nachricht angezeigt, die zur Installation der Anwendung auffordert.

2 Update einer App hinzufügen

Für das Hinzufügen einer neuen Version ist der Ablauf derselbe wie für das Hinzufügen einer neuen Anwendung wie oben beschrieben.

Wenn die App denselben Bundle Identifier und dasselbe Provisioning Profile besitzt, wird sie durch das Senden eines Update Requests an die Geräte mit dem entsprechenden Label verteilt.

Der Upload einer neuen Version ist nur möglich, wenn Versions- und Revisionsnummer höher sind als die der vorhandenen App.

IV Einstellungen der App konfigurieren

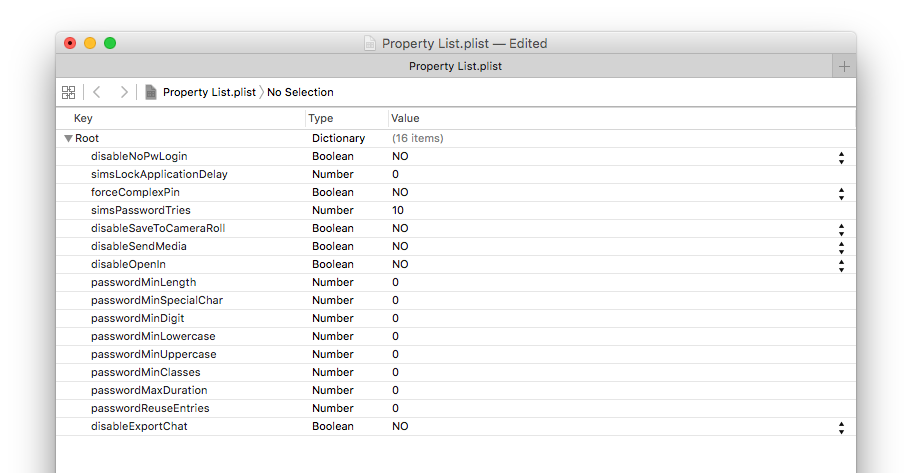

Um die mittels AppConfig möglichen Einstellungen der ginlo Business App zu konfigurieren, wird die Plist (Property List) in die MobileIron-Konsole eingespielt.

1 Einstellungen anlegen

1.1 Plist konfigurieren

Laden Sie sich die Vorlage für die Plist herunter, die Sie auf unserer Website im Support-Bereich unter der Rubrik Hilfreiche Links finden.

Öffnen Sie die Plist mit einem Texteditor.

Sie können nun Einträge zur Plist mit Key, Type und Value zur Liste hinzufügen und entsprechend Ihrer IT-Security-Vorgaben konfigurieren.

Details zu den Parametern finden Sie in Kapitel IV.2

1.2 Einstellungen unter MobileIron einspielen

Um die über die Plist gesetzte Konfiguration in MobileIron einzuspielen und auf die App anzuwenden, öffnen Sie den Reiter Policies & Configs

Wählen Sie im Reiter Configurations den Button Add New. Wählen Sie dann Apple -> iOS / tvOS -> Managed App Config.

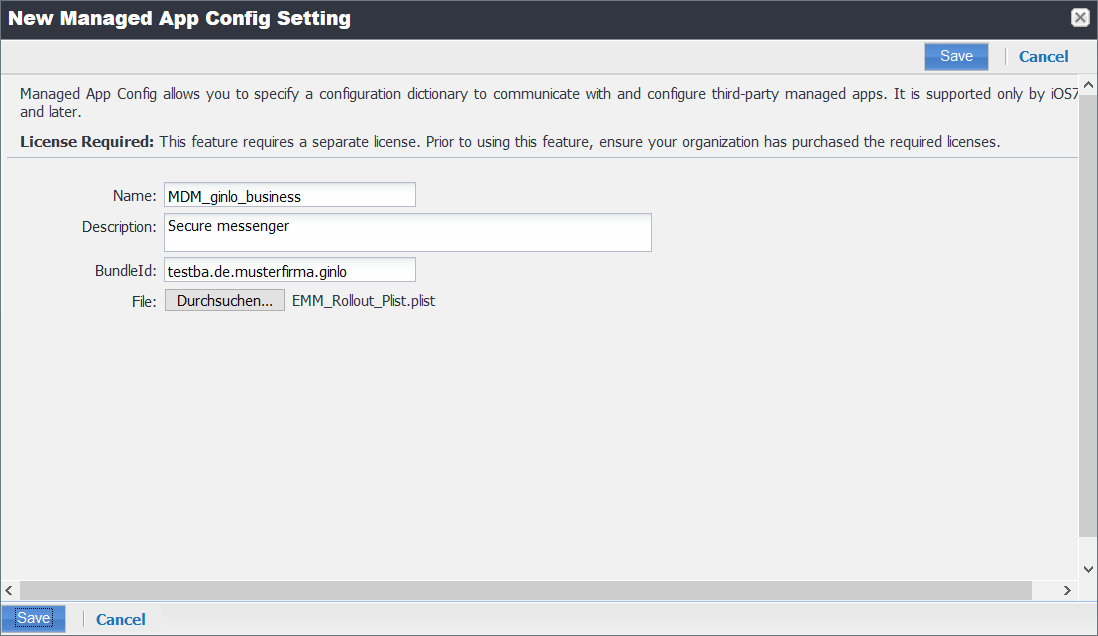

Geben Sie im Fenster New Managed App Config Setting einen Namen ein, z. B.MDM_ginlo_business, sowie die Bundle-ID und den Speicherort der Plist.

Bestätigen Sie mit Save.

Wählen Sie die neu angelegte Konfiguration aus und danach Actions und Apply To Label.

Weisen Sie die neu angelegte Konfiguration einem Label zu, z.B. iOS, und bestätigen Sie mit Apply.

Die Konfiguration ist jetzt für das Label und die App wirksam und wird App-seitig entsprechend im User Interface und den Funktionen umgesetzt.

2 Liste der Konfigurationsparameter

Number |

Key |

Typ |

Wertebereich |

Beschreibung |

|---|---|---|---|---|

1 |

disableNoPwLogin |

Boolean |

true/false |

Toggle Passwortabfrage beim Start fällt weg und ist implizit auf true gesetzt. Eventuelle Keychain- Einträge werden entfernt, siehe Anmerkung 1) |

2 |

simsLockApplicationDelay |

Integer |

0-10 |

Die Einstellung wird 1:1 in die Einstellungen übernommen. Einstellung Passwort abfragen nach… entfällt |

3 |

forceComplexPin |

Boolean |

true/false |

Der Toggle Einfaches Passwort entfällt, siehe Anmerkung 2) |

4 |

simsPasswordTries |

Integer |

3,5,1 |

Wenn gesetzt, entfällt die Einstellung Daten löschen |

5 |

disableSaveToCameraRoll |

Boolean |

true/false |

Wenn gesetzt, entfällt die Einstellung Medien sichern |

6 |

disableSendMedia |

Boolean |

true/false |

Wenn gesetzt, können nur noch Texte geschrieben werden |

7 |

disableOpen |

Boolean |

true/false |

Wenn gesetzt, können Bilder und Videos nicht mehr gespeichert werden, und Dateien können nicht mehr angezeigt werden |

8 |

passwordMinLength |

Integer |

0-99 |

siehe Anmerkung 2) |

9 |

passwordMinSpecialChar |

Integer |

0-99 |

siehe Anmerkung 2) |

10 |

passwordMinDigit |

Integer |

0-99 |

siehe Anmerkung 2) |

11 |

passwordMinLowercase |

Integer |

0-99 |

siehe Anmerkung 2) |

12 |

passwordMinUppercase |

Integer |

0-99 |

siehe Anmerkung 2) |

13 |

passwordMinClasses |

Integer |

0-4 |

siehe Anmerkung 2) |

14 |

passwordMaxDuration |

Integer |

0-65535 |

siehe Anmerkung 3) |

15 |

passwordReuseEntries |

Integer |

0-100 |

siehe Anmerkung 4) |

16 |

disableExportChat |

Boolean |

true/false |

Wenn gesetzt, können Chats nicht mehr in eine Textdatei exportiert werden |

Einfache Einstellungen werden in den NSUserDefaults gespeichert. Wenn sich die MDM-Konfiguration hierfür ändert, dann werden die Einstellungen in die NSUserDefaults übernommen.

Anmerkung 1)

Wenn TouchId oder Start ohne Passwor deaktiviert wird, dann werden zusätzlich die entsprechenden Schlüssel in der KeyChain gelöscht.

Anmerkung 2)

Wenn sich die Passwort-Einstellungen geändert haben, wird zunächst das Passwort abgefragt.

Dies erfolgt unabhängig davon, ob das Passwort beim Start immer abgefragt wird.

Das ist erforderlich, weil wir die Zugangsdaten verschlüsselt speichern und einem Angreifer keine Informationen über das Passwort bereitstellen wollen.

Wenn das Passwort des Nutzers nicht mehr den Passwort-Richtlinien entspricht, muss der Nutzer ein neues Passwort vergeben.

Anmerkung 3)

Beim Ändern des Passworts wird anhand des aktuellen Datums und der maximalen Passwortlaufzeit berechnet, wann das Passwort abläuft.

Aus Performance-Gründen wird zunächst das Datum des Geräts genommen. Ändert sich die Einstellung, wird das neue Fälligkeitsdatum berechnet.

Anmerkung 4)

Um dieses Feature zu realisieren, ist es notwendig, die Passwörter sicher auf dem Gerät zu hashen. Dazu wird das Passwort zunächst per Bcrypt mit einer festen Anzahl Runden gehasht.

Die gehashten Passwörter werden nicht direkt gespeichert, sondern per AES-Schlüssel verschlüsselt. Der AES-Schlüssel selbst ist mit dem RSA-Schlüssel des Gerätes verschlüsselt.

10.3.1.6.3. Dokumentation für Workspace ONE UEM

INHALTSVERZEICHNIS

II Nutzer und Geräte in Workspace ONE hinzufügen

1 Im Browser hinzufügen

2 Die VMware „Intelligent Hub-App“ auf dem iOS-Gerät des Nutzers hinzufügen

III Apps mit Workspace ONE verwalten

1 App hinzufügen

2 Update einer App hinzufügen

IV Einstellungen der App konfigurieren

1 Einstellungen anlegen

2 Liste der Konfigurationsparameter

I Komponenten

Die folgenden Komponenten werden für die Nutzung der ginlo Business App mit AppConfig über Workspace ONE UEM (ehemals AirWatch), der Mobile-Device-Management-Plattform von VMware, benötigt:

Workspace ONE-Konsole

eine Server-basierte Konsole von VMware, die es dem Unternehmen ermöglicht, AppConfig-unterstützte Apps wie ginlo Business automatisch zu konfigurieren,

im Unternehmen zu verteilen, Richtlinien für die Verwendung zu erstellen, App-Funktionen zu steuern und ggf. die Anwendung auf bestimmten Geräten zu löschen.

AppConfig Community

Die AppConfig Community vereinfacht die Einführung und den Einsatz von mobilen Enterprise-Anwendungen unter einem einheitlichen Ansatz.

Die umfangreichen Konfigurations- und Sicherheitsmöglichkeiten basieren auf der von Apple bereitgestellten Managed App Configuration unter iOS 8 und höher.

ginlo Business iOS App

Die Business-Version von ginlo für iOS unterstützt Managed App Configuration und ermöglicht so die in diesem Dokument beschriebene Steuerung der Parameter.

Die App ist erhältlich im iTunes App Store und erfordert für die Nutzung eine Nutzerlizenz, die auf der ginlo Website bestellt werden kann.

II Nutzer und Geräte in Workspace ONE hinzufügen

1 Im Browser hinzufügen

Öffnen Sie die Workspace ONE-Konsole im Browser, und melden Sie sich an.

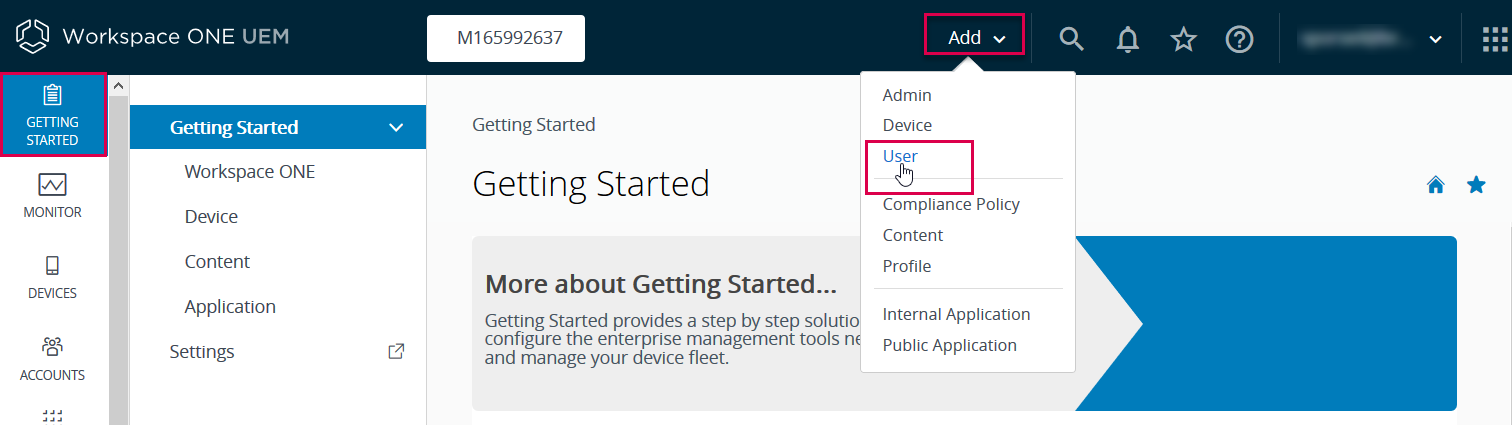

Zum Anlegen eines Nutzers wählen Sie im Bereich Getting Started den Button Add und klicken auf User.

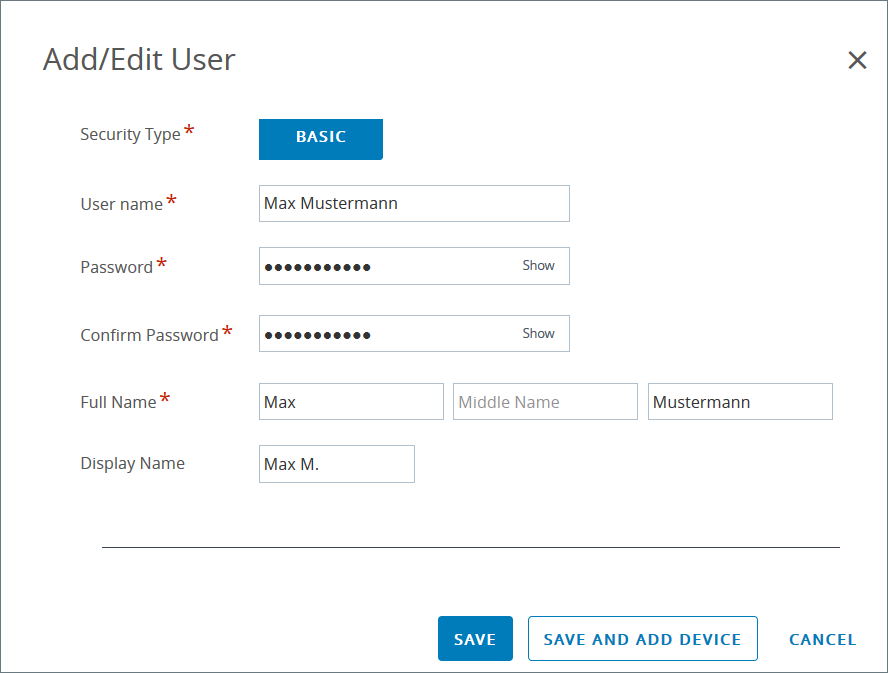

Geben Sie im Fenster Add/Edit User die Nutzerdaten ein, und speichern Sie sie mit Save.

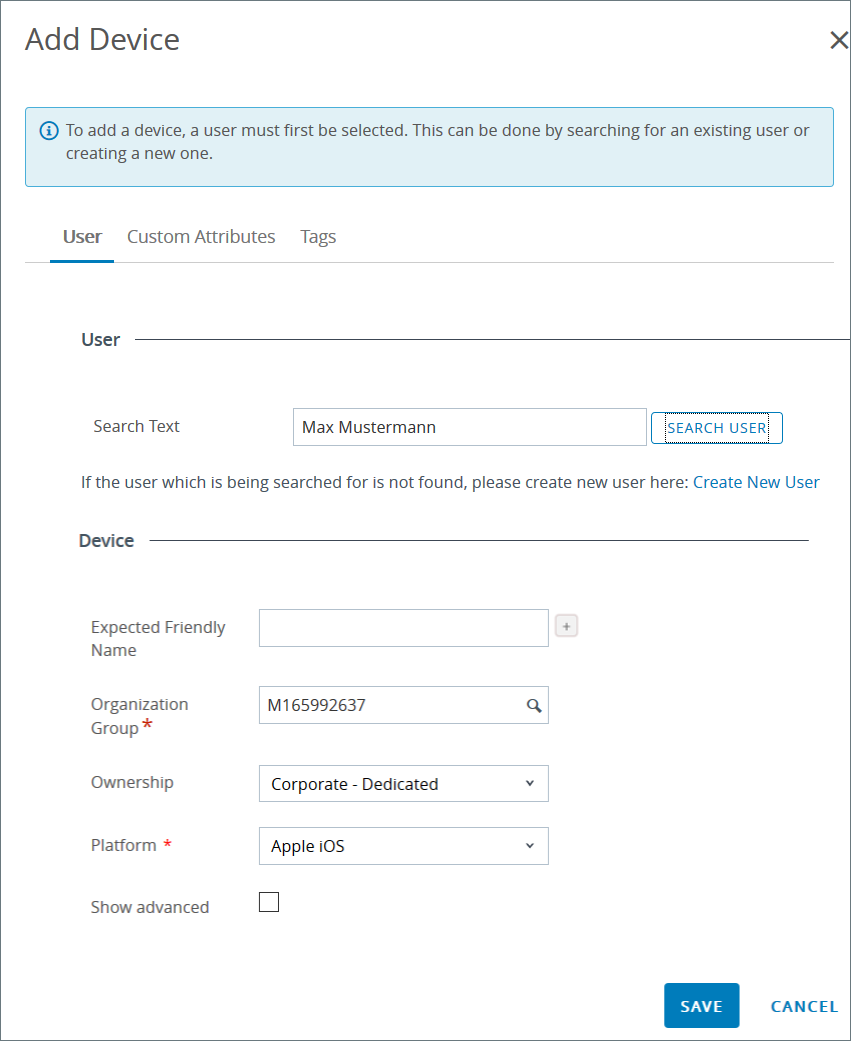

Um ein Gerät anzulegen, wählen Sie Add und Device. Wählen Sie in der Maske den gewünschten Nutzer und die Device-Plattform aus und bestätigen Sie mit Save.

Die Zugangsdaten werden angezeigt und an die zuvor angegebene E-Mail-Adresse geschickt.

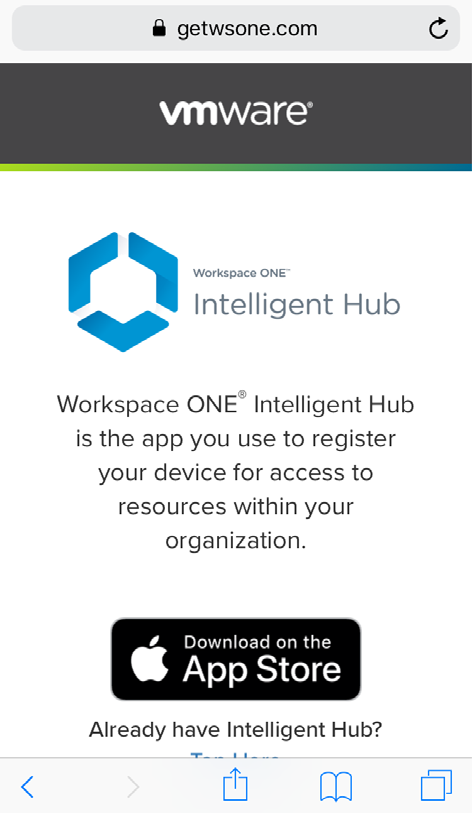

2 Die VMware „Intelligent Hub-App“ auf dem iOS-Gerät des Nutzers hinzufügen

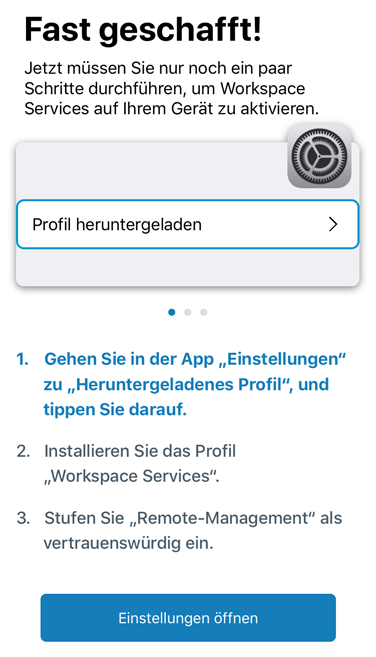

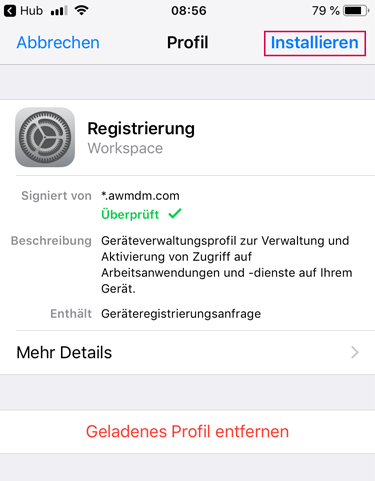

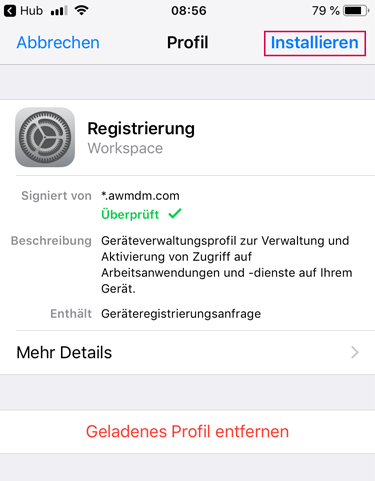

Browser auf iOS-Gerät öffnen und URL aus E-Mail eingeben oder QR-Code scannen

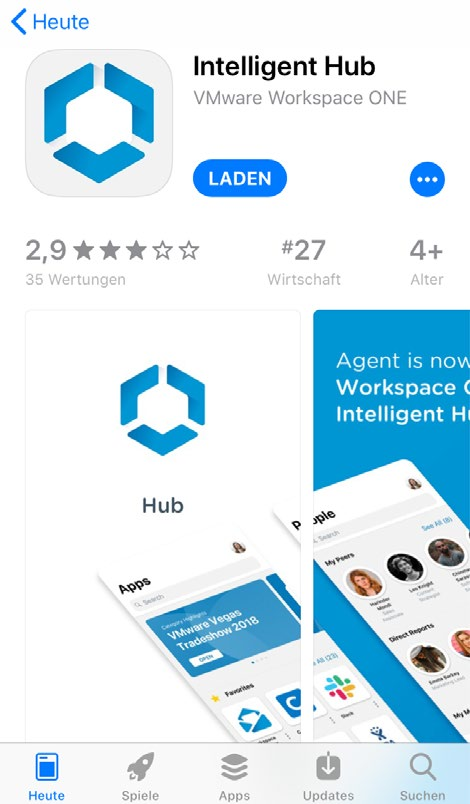

VMware Intelligent Hub App aus App Store installieren

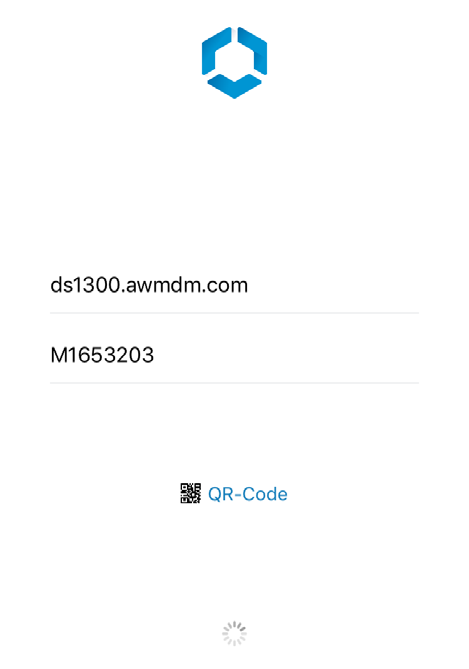

Server und Group ID eingeben, mit Weiter bestätigen

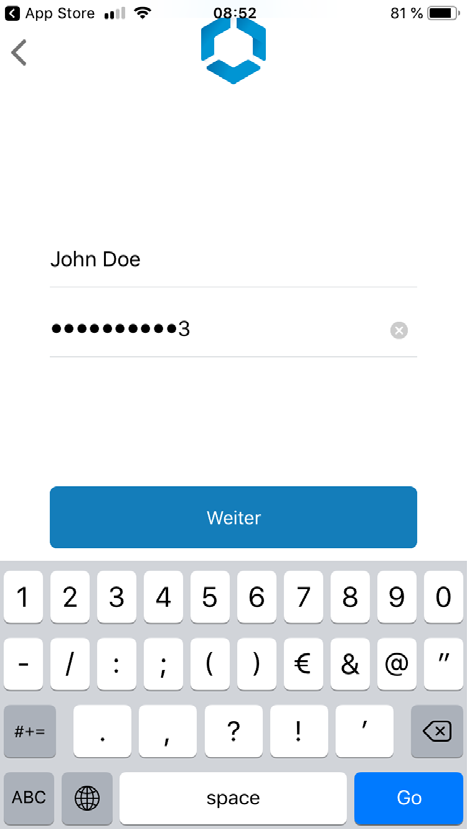

Benutzernamen und Passwort eingeben, mit Weiter bestätigen

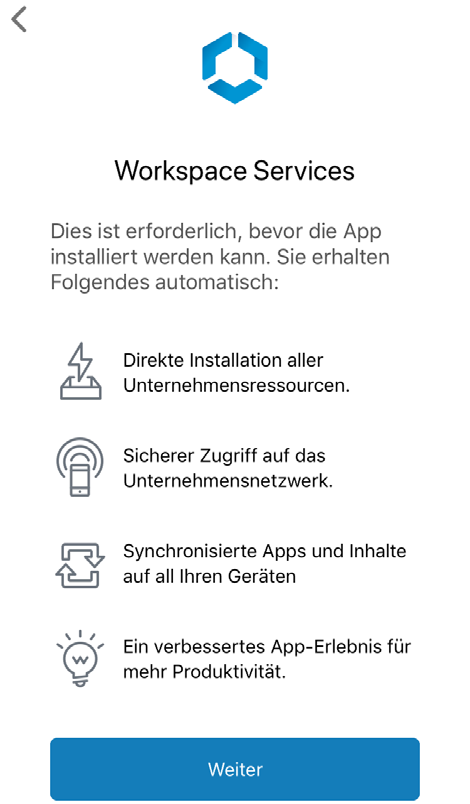

Workspace Services mit Weiter bestätigen

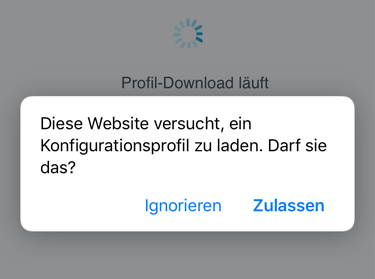

Laden des Konfigurationsprofils mit Schließen bestätigen

Konfigurationsprofil laden über Einstellungen öffnen

Profil installieren über Allgemein -> Profil-> Registrierung -> Installieren

Fast fertig - jetzt noch einen Passcode vergeben und den Datenschutzbestimmungen zustimmen

Das Gerät des Nutzers ist nun in der Workspace ONE-Konsole verfügbar.

III Apps mit Workspace ONE verwalten

1 App hinzufügen

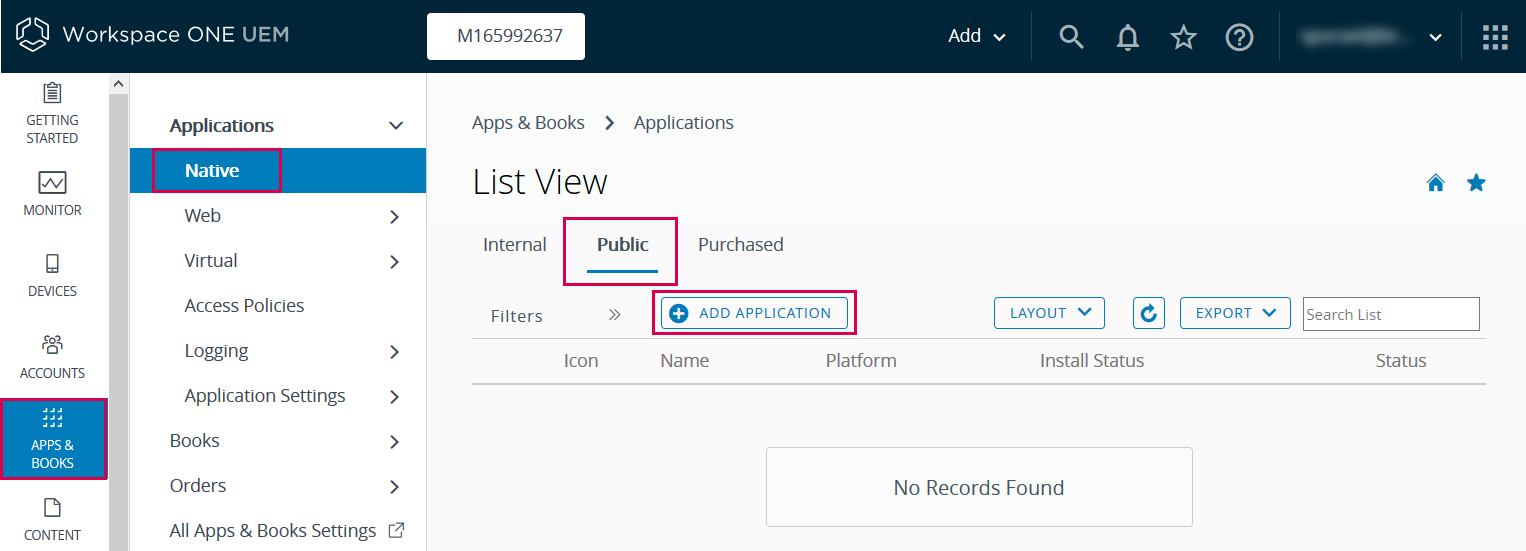

Um ginlo Business der Workspace ONE-Konsole hinzuzufügen und auf die Geräte der Nutzer zu verteilen, wählen Sie in der Navigation Apps & Books und klicken dann auf Public und Add Application.

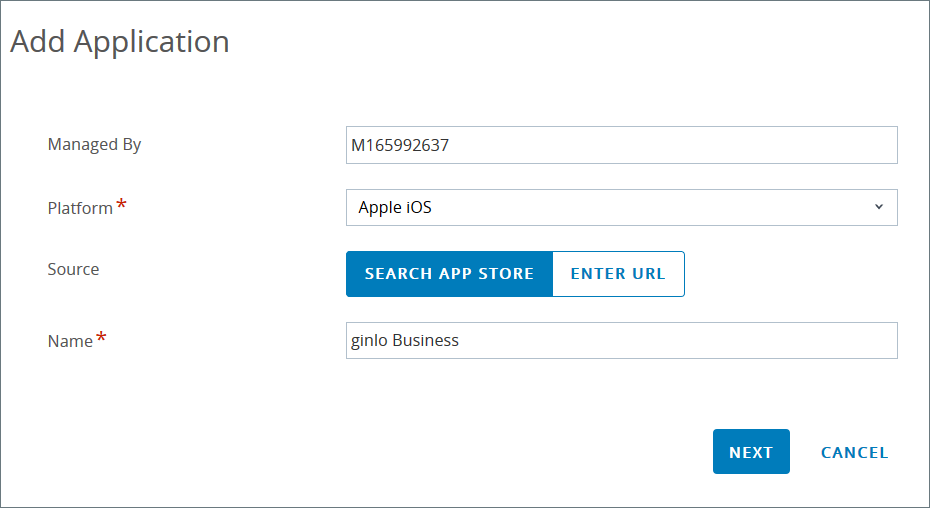

Wählen Sie die Plattform aus, geben den Namen der App ein und klicken auf Next.

Wählen Sie die ginlo Business App mit Klick auf Select aus.

Geben Sie im Fenster Add Application den Namen der App ein, und klicken auf Save & Assign.

Klicken Sie im Fenster Update Assignment auf Add Assignment.

Wählen Sie im Fenster Add Assignment die Gruppe und die Art der Verteilung der App aus und bestätigen Sie mit Add.

Der neue Eintrag erscheint jetzt in der Liste. Klicken Sie auf Save & Publish.

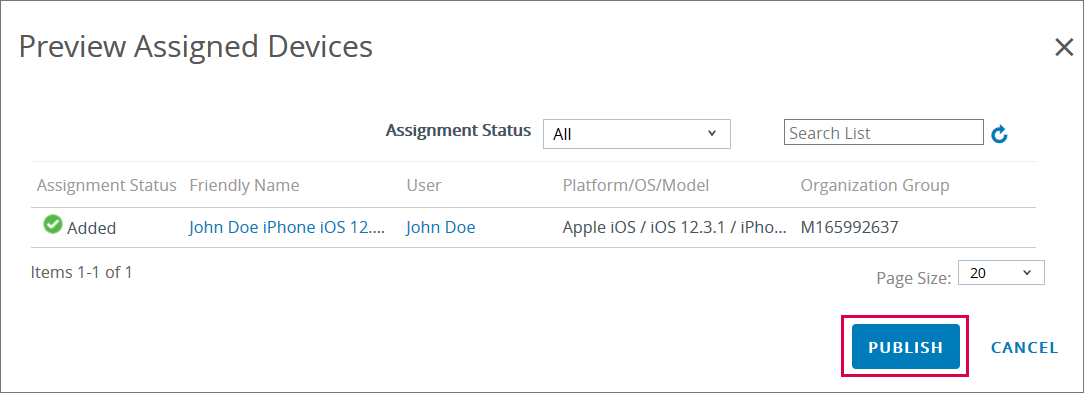

Im Fenster Preview Assigned Devices werden die Nutzer und Geräte angezeigt, an die die ginlo Business App verteilt wird. Klicken Sie hier auf Publish.

Die App erscheint jetzt in List View unter Apps & Books.

2 Update einer App hinzufügen

Für das Hinzufügen einer neuen Version ist der Ablauf derselbe wie für das Hinzufügen einer neuen Anwendung wie oben beschrieben.

Wenn die App denselben Bundle Identifier und dasselbe Provisioning Profile besitzt, wird sie durch das Senden eines Update Requests an die Geräte mit dem entsprechenden Label verteilt.

Der Upload einer neuen Version ist nur möglich, wenn Versions- und Revisionsnummer höher sind als die der vorhandenen App.

IV Einstellungen der App konfigurieren

Um die mittels AppConfig möglichen Einstellungen der ginlo Business App zu konfigurieren, werden in der Workspace ONE-Konsole Configuration Keys und entsprechende Values vergeben.

1 Einstellungen anlegen

Um die gewünschten Einstellungen für ginlo Business vorzunehmen, wählen Sie App & Books, wechseln unter Public zur ginlo Business App und wählen dort den Button Assign.

Klicken Sie im Fenster Update Assignment auf Add Assignment und erstellen Sie eine neue Zuordnung für die ginlo Business App.

Konfigurieren Sie im oberen Bereich des Fensters Add Assignment die gewünschten Rollout- und Zugriffsmethoden.

Scrollen Sie dann zum Bereich Application Configuration.

Geben Sie hier die gewünschten Konfigurationsparameter ein. Details dazu finden Sie in Kapitel IV.2.

Speichern Sie Ihre Einstellungen mit Add.

Wählen Sie im Fenster Update Assignment die Zuordnung und klicken auf Save and Publish.

Im nächsten Fenster wird eine Vorschau für Änderungen an den Zuordnungen angezeigt.

Klicken Sie auf Publish, um die erstellten Konfigurationen auf die angezeigten Geräte zu verteilen.

2 Liste der Konfigurationsparameter

Anf. |

Key |

Typ |

Wertebereich |

Beschreibung |

|---|---|---|---|---|

1 |

disableNoPwLogin |

Boolean |

true/false |

Toggle Passwortabfrage beim Start fällt weg und ist implizit auf true gesetzt. Eventuelle Keychain- Einträge werden entfernt, siehe Anmerkung 1) |

2 |

simsLockApplicationDelay |

Integer |

0-10 |

Die Einstellung wird 1:1 in die Einstellungen übernommen. Einstellung Passwort abfragen nach… entfällt |

3 |

forceComplexPin |

Boolean |

true/false |

Der Toggle Einfaches Passwort entfällt, siehe Anmerkung 2) |

4 |

simsPasswordTries |

Integer |

3,5,1 |

Wenn gesetzt, entfällt die Einstellung Daten löschen |

5 |

disableSaveToCameraRoll |

Boolean |

true/false |

Wenn gesetzt, entfällt die Einstellung Medien sichern |

6 |

disableSendMedia |

Boolean |

true/false |

Wenn gesetzt, können nur noch Texte geschrieben werden |

7 |

disableOpen |

Boolean |

true/false |

Wenn gesetzt, können Bilder und Videos nicht mehr gespeichert werden, und Dateien können nicht mehr angezeigt werden |

8 |

passwordMinLength |

Integer |

0-99 |

siehe Anmerkung 2) |

9 |

passwordMinSpecialChar |

Integer |

0-99 |

siehe Anmerkung 2) |

10 |

passwordMinDigit |

Integer |

0-99 |

siehe Anmerkung 2) |

11 |

passwordMinLowercase |

Integer |

0-99 |

siehe Anmerkung 2) |

12 |

passwordMinUppercase |

Integer |

0-99 |

siehe Anmerkung 2) |

13 |

passwordMinClasses |

Integer |

0-4 |

siehe Anmerkung 2) |

14 |

passwordMaxDuration |

Integer |

0-65535 |

siehe Anmerkung 3) |

15 |

passwordReuseEntries |

Integer |

0-100 |

siehe Anmerkung 4) |

16 |

disableExportChat |

Boolean |

true/false |

Wenn gesetzt, können Chats nicht mehr in eine Textdatei exportiert werden. |

Einfache Einstellungen werden in den NSUserDefaults gespeichert. Wenn sich die MDM-Konfiguration hierfür ändert, dann werden die Einstellungen in die NSUserDefaults übernommen.

Anmerkung 1)

Wenn TouchId oder Start ohne Passwor deaktiviert wird, dann werden zusätzlich die entsprechenden Schlüssel in der KeyChain gelöscht.

Anmerkung 2)

Wenn sich die Passwort-Einstellungen geändert haben, wird zunächst das Passwort abgefragt.

Dies erfolgt unabhängig davon, ob das Passwort beim Start immer abgefragt wird.

Das ist erforderlich, weil wir die Zugangsdaten verschlüsselt speichern und einem Angreifer keine Informationen über das Passwort bereitstellen wollen.

Wenn das Passwort des Nutzers nicht mehr den Passwort-Richtlinien entspricht, muss der Nutzer ein neues Passwort vergeben.

Anmerkung 3)

Beim Ändern des Passworts wird anhand des aktuellen Datums und der maximalen Passwortlaufzeit berechnet, wann das Passwort abläuft.

Aus Performance-Gründen wird zunächst das Datum des Geräts genommen. Ändert sich die Einstellung, wird das neue Fälligkeitsdatum berechnet.

Anmerkung 4)

Um dieses Feature zu realisieren, ist es notwendig, die Passwörter sicher auf dem Gerät zu hashen. Dazu wird das Passwort zunächst per Bcrypt mit einer festen Anzahl Runden gehasht.

Die gehashten Passwörter werden nicht direkt gespeichert, sondern per AES-Schlüssel verschlüsselt. Der AES-Schlüssel selbst ist mit dem RSA-Schlüssel des Gerätes verschlüsselt.

10.3.1.6.4. Kurzanleitung für IBM MaaS360

Ergänzend zum Rollout der ginlo Business App über das ginlo Management Cockpit kann die Anwendung auch über bestehende Enterprise-Mobility-Management-Lösungen (EMM) auf die Geräte der Nutzer verteilt und registriert werden.

Kompatible EMM-Lösungen müssen den AppConfig-Standard und damit auch Android for Work (ab Android 5.0) beziehungsweise Managed App Configuration (ab iOS 8.0) unterstützen.

Die Zuweisung von Lizenzen und Steuerung des Designs, der Gruppen und Kanäle erfolgt dann wieder über das ginlo Management Cockpit.

Die Konfiguration der App-Settings (Passwort-Richtlinie etc.) kann entweder über das ginlo Management Cockpit oder direkt aus dem EMM erfolgen. Dabei können im EMM vorgenommene App-Konfigurationen ggf. die Regeln aus dem ginlo Management Cockpit überschreiben.

Bitte beachten Sie, dass diese Einstellungen entweder nur im ginlo Management Cockpit oder nur im EMM vorgenommen werden sollten.

Für den Rollout an eine große Zahl an Nutzern empfiehlt sich die automatische EMM-Registrierung über die vorhandene EMM-Lösung.

Dies hat folgende Vorteile:

Rollout über die vorhandene EMM-Lösung in den sicheren EMM-Container auf dem Gerät

Schnellregistrierung der Nutzer mit LDAP-Daten und Verkürzung der Prozess-Schritte

Verringerung der Fehlermöglichkeiten durch die Nutzer, z. B. Ablehnung App-Management

Automatische Zuweisung von Lizenzen über das Backend

Automatischer Import von Nutzerdaten in das ginlo Management Cockpit

Gehen Sie für den automatischen EMM-Rollout über IBM MaaS360 wie folgt vor:

Aktivieren Sie in den Einstellungen im ginlo Management Cockpit die Automatische EMM-Registrierung und für einen verkürzten Rollout auch Schnell-Registrierung auf Endgerät erzwingen.

Hinweis

Wenn Schnell-Registrierung aktiviert ist, erfolgt die Registrierung vollautomatisch, ohne dass der Admin oder die Nutzer in den Prozess eingreifen müssen.

Nutzen Sie diese Funktion allerdings nicht, wenn in Ihrem Unternehmen bereits ginlo Business auf verwalteten Endgeräten installiert ist, da sonst bereits vorhandene Nutzer-Accounts beim Rollout übergeschrieben werden.

Des Weiteren ist Voraussetzung für den EMM-Rollout, dass die Company-Domain, z.B. @IhreFirmenDomain.com im ginlo Management Cockpit mit Ihrer registrierten Domain im EMM übereinstimmt.

Kopieren Sie das nun angezeigte Sicherheitstoken. Es wird später zur Zuweisung von Konfigurationen und automatischen Lizenzen am Backend benötigt.

Der Rollout erfolgt im Weiteren über IBM MaaS360.

Optional können Sie vor dem Rollout auch schon einmal das App-Design im ginlo Management Cockpit anpassen, sodass dieses direkt ab der Nutzer-Registrierung greift.

Wenn Sie das Standard-Design verwenden möchten, können Sie sich jetzt aus dem ginlo Management Cockpit ausloggen, der Rollout erfolgt im Weiteren über IBM MaaS360.

Öffnen Sie IBM MaaS360. Öffnen Sie die App-Verwaltung über Apps und Catalog.

Suchen Sie über Add im jeweiligen Store (iTunes App Store App/Google Play App) nach der ginlo Business App.

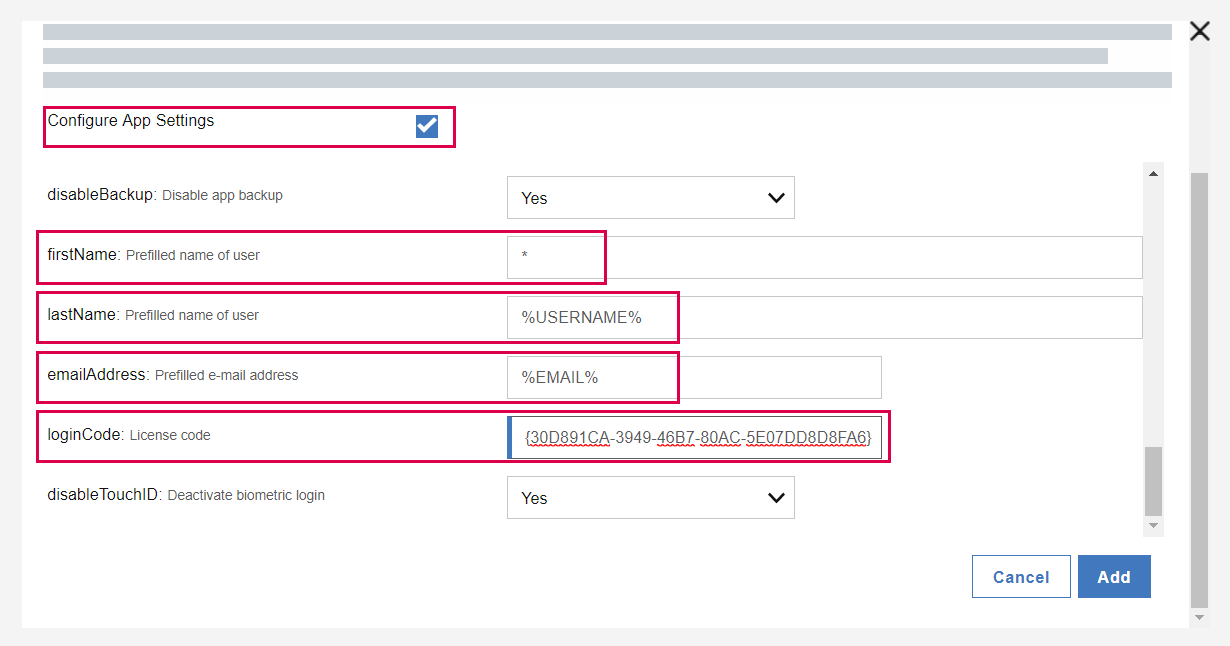

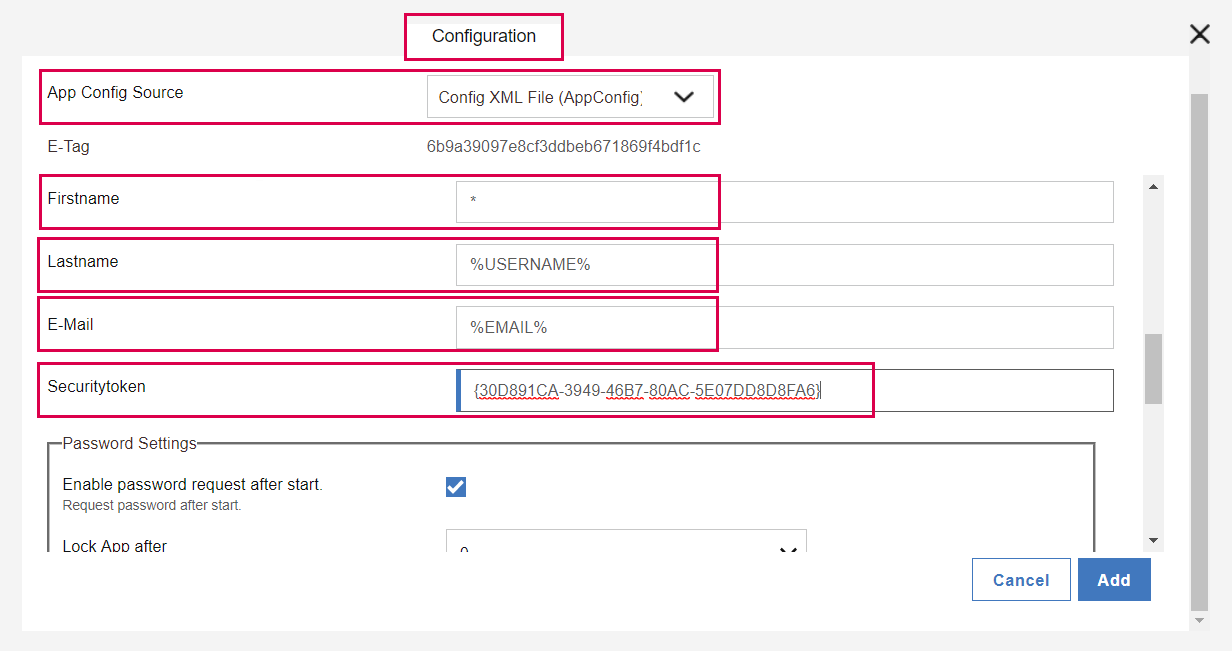

Öffnen Sie in der Maske zum Hinzufügen der App den Reiter Configuration.

Scrollen Sie nach unten, bis Sie die Eingabefelder beginnend mit Firstname sehen.

Geben Sie die folgenden Parameter ein, und speichern Sie diese mit Add:

Android

firstName: * (Hier können Sie ein beliebiges Präfix für die Nutzer angeben, da dieses Feld nur mit einem Wert – kein Leerzeichen – befüllt sein muss.)